Le centre de sécurité Supermicro est la source officielle des mises à jour et informations sur la sécurité des produits de Supermicro, un leader mondial de l'informatique d'entreprise, du stockage, de la mise en réseau et de la technologie informatique verte. Nous nous efforçons d'améliorer en permanence nos pratiques en matière de sécurité.

La sécurité de nos clients est une priorité absolue ; c'est pourquoi nous avons mis en place des mesures pour protéger le fonctionnement de vos serveurs et des systèmes de stockage Supermicro . Les serveurs et les systèmes de stockage tels qu'ils existent aujourd'hui deviennent de plus en plus polyvalents et de plus en plus complexes, d'où la nécessité de les sécuriser. Avec les acteurs malveillants, Supermicro développe des mécanismes de défense pour protéger les utilisateurs et les clients et ainsi porter nos connaissances en matière de sécurité au niveau le plus élevé de l'industrie. Supermicro reconnaît que les clients s'attendent à déployer des produits qui répondent à des normes de sécurité élevées ; par conséquent, notre réponse est conçue pour le plus haut niveau de protection.

Supermicro vous recommande de suivre les meilleures pratiques en matière de sécurité, notamment de maintenir votre système d'exploitation à jour et d'utiliser les dernières versions du micrologiciel et de tous les logiciels.

Protection de la sécurité des produits tout au long de leur cycle de vie

Supermicro propose trois produits serveur fabriqués exclusivement aux États-Unis. En centralisant la fabrication dans des usines américaines, l'intégrité du système est préservée. Ces produits "Made in the USA" réduisent les risques d'intrusion étrangère en matière de cybersécurité et sont disponibles pour les clients du monde entier. Pour en savoir plus sur ce programme, consultez la page consacrée à la solution " Made in the USA".

Supermicro gère rigoureusement les pratiques de cybersécurité tout au long de son système de chaîne d'approvisionnement, afin d'inclure une approche plus large "du berceau à la tombe" pour assurer la sécurité de ses produits, depuis l'approvisionnement et la production jusqu'à la fin de vie naturelle, en passant par l'exploitation.

Les meilleures pratiques de Supermicro sont conçues pour répondre aux exigences de sécurité de ses produits, qui sont étayées par de nombreuses fonctionnalités et caractéristiques de sécurité. Ces caractéristiques garantissent aux clients que les produits de Supermicro répondent aux normes de sécurité de l'industrie.

Dernière mise à jour :

Supermicro accorde la plus grande importance à la sécurité de votre centre de données. Supermicro fournit une liste de normes et de spécifications pour le nouveau produit X14/H14 ainsi que les familles de serveur X13/H13 et X12/H12 et les systèmes de stockage. Ces fonctionalités intégrées serviront de guide pour établir des opérations sécurisées dans votre centre de données. Consultez la liste ci-dessous.

| Catégorie | Spécifications de sécurité | Produits Intel X14 | Produits AMD H14 | Produits Intel X13 | Produits AMD H13 | Produits Intel X12 | Produits AMD H12 |

|---|---|---|---|---|---|---|---|

| Matériel | Silicon Root of Trust | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Protection contre les intrusions dans le châssis | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Trusted Platform Module (TPM) 2.0 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| BMC TPM1 | ✔ | ✔ | ✔ | ✔ | |||

| Intel Boot Guard | ✔ | ✔ | ✔ | ||||

| Intel® Software Guard Extensions (Intel® SGX)1 | ✔ | ✔ | ✔ | ||||

| AMD Secure Processor | ✔ | ✔ | ✔ | ||||

| AMD Secure Memory Encryption (SME) | ✔ | ✔ | ✔ | ||||

| Virtualisation chiffrée sécurisée d'AMD (SEV) | ✔ | ✔ | ✔ | ||||

| BIOS/BMC | Secure Boot | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Effacement sécurisé du disque | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Secure Flash | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Mises à jour sécurisées des firmwares | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Firmware signé cryptographiquement | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Secure Redfish API3 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Sécurité du mot de passe | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Activation/désactivation dynamique de l'USB | ✔ | ✔ | |||||

| Mot de passe du disque dur | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Mot de passe unique BMC | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Récupération automatique des firmwares | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Anti retour en arrière | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Protections BMC en temps réel | ✔ | ✔ | ✔ | ✔ | |||

| Verrouillage du système | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Sécurité de la chaîne d'approvisionnement : Attestation à distance | ✔ | ✔ | ✔ | ✔ | |||

| Gestion des clés de disque (Super-Guardiens) | ✔ | ✔ | ✔ | ✔ | |||

| Verrouillage des utilisateurs IPMI 2.0 | ✔ | ✔ | ✔ | ✔ | |||

| Contrôle de l'état de sécurité | ✔ | ✔ | ✔ | ✔ | |||

| Gestion du protocole de sécurité et du modèle de données (SPDM) 2 | ✔ | ✔ | ✔ | ✔ | |||

| Normes | NIST SP 800-193 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| NIST SP 800-147b | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| NIST SP 800-88 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

Notes :

- Certaines caractéristiques peuvent ne pas s'appliquer à tous les produits.

- 1 Sur certains modèles et configurations

- 2 Prévu au T4 CY2024

- 3 TLS v1.2 / v1.3 pris en charge. RMCP+ Cipher Suite3 / 17 pris en charge

Le contrôleur de gestion de la carte mère (BMC) fournit un accès à distance à plusieurs utilisateurs situés à différents endroits via réseau. Le BMC permet à un administrateur système de surveiller l'état du système et de gérer les événements informatiques à distance. Le BMC est utilisé avec un utilitaire de gestion IPMI (Intelligent Platform Management Interface) qui permet de contrôler et de surveiller les serveurs de manière centralisée. La BMC dispose d'un large éventail de fonctions de sécurité qui répondent aux besoins des clients.

Bonnes pratiques de sécurité pour la gestion des serveurs avec les fonctionnalités BMC activées dans les centres de données

En savoir plus sur les bonnes pratiques de sécurité de la BMC

Vérification dynamique des systèmes en s'appuyant sur le processus d'attestation

Détecter tout changement dans le matériel et le micrologiciel à l'aide de l'attestation de système

Firmware BMC signé cryptographiquement

Découvrez la fonctionnalité de sécurité qui permet de signer cryptographiquement le micrologiciel BMC et le BIOS.

Fonctionnalité de sécurité du mot de passe unique BMC

Découvrez comment bénéficier du mot de passe unique de la BMC

Mise à jour de la plateforme Intel (IPU) 2026.1, février 2026

Cette mise à jour s'applique aux familles X11, X12, et X13, X14 de produits équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-01314 – 2025.4 IPU - Avis concernant le module Intel® TDX

- INTEL-SA-01315 – 2026.1 IPU - Avis concernant le micrologiciel du chipset Intel®

- INTEL-SA-01396 – 2026.1 IPU - Avis concernant le micrologiciel du processeur Intel®

- INTEL-SA-01397 – 2026.1 IPU - Module Intel® Trust Domain Extensions (Intel® TDX) Avis

Bulletin AMD AMD, février 2026

Supermicro connaissance des vulnérabilités potentielles des plateformes équipées de processeurs AMD qui affectent l'unité de gestion de la mémoire d'E/S (IOMMU), la virtualisation cryptée AMD – Secure Nested Paging (SEV-SNP) et d'autres composants de la plateforme, qui ont été découvertes lors d'audits réalisés en interne et par des tiers. Cette vulnérabilité affecte le BIOS des produits Supermicro , H12, H13 et H14.

- CVE-2025-52533, CVE-2025-29950, CVE-2024-36355, CVE-2025-29939, CVE-2025-0012, CVE-2025-52536, CVE-2024-21961, CVE-2025-29948, CVE-2024-21953, CVE-2025-29952, CVE-2025-52534, CVE-2025-54514, CVE-2025-48517, CVE-2025-0031, CVE-2024-36310, CVE-2025-29946, CVE-2025-48514, CVE-2025-0029, CVE-2025-48509

Fin de vie de Microsoft Secure Boot CA 2011 : transition vers les certificats 2023

Les certificats Secure Boot CA 2011 de Microsoft expirent en juin 2026. Après cette date, les appareils qui dépendent uniquement de ces certificats ne recevront plus les mises à jour de sécurité pour les composants Windows Boot Manager et Secure Boot, ce qui augmentera le risque de vulnérabilité au bootkit. Microsoft est en train de passer à de nouveaux certificats 2023 ; Supermicro publié des mises à jour BIOS compatibles, et les utilisateurs doivent garder Secure Boot activé, installer le dernier BIOS/firmware et appliquer toutes les mises à jour. Aucune action immédiate n'est nécessaire pour la plupart des systèmes, car la transition se fera automatiquement sur les appareils pris en charge.

Voir les détailsVulnérabilités dans le micrologiciel Supermicro , janvier 2026

Plusieurs problèmes de sécurité ont été découverts dans certaines Supermicro . Ces problèmes affectent le micrologiciel Supermicro .

- 12006

- 12007

Bulletin AMD AMD, janvier 2026

Supermicro connaissance d'un problème de sécurité lié à une entrée RLB obsolète qui pourrait permettre aux unités centrales virtuelles (vCPU) actives Secure Nested Paging (SNP) de réutiliser les entrées TLB d'autres machines virtuelles (VM), compromettant ainsi potentiellement l'intégrité des données. AMD des mesures d'atténuation pour cette vulnérabilité. Cette vulnérabilité affecte le BIOS des produits Supermicro et H14.

- 29943

Vulnérabilités dans le micrologiciel Supermicro , novembre 2025

Quatre problèmes de sécurité ont été découverts dans certaines supermicro et certains CMM supermicro . Ces problèmes peuvent affecter le micrologiciel Supermicro .

- 7623

- 8076

- 8404

- 8727

Bulletin de sécurité AMD, novembre 2025

Supermicro connaissance d'un problème de sécurité lié à une entrée RLB obsolète qui pourrait permettre aux unités centrales virtuelles (vCPU) actives Secure Nested Paging (SNP) de réutiliser les entrées TLB d'autres machines virtuelles (VM), compromettant ainsi potentiellement l'intégrité des données. AMD des mesures d'atténuation pour cette vulnérabilité. Cette vulnérabilité affecte le BIOS des produits Supermicro , H13 et H14.

- 29934

Vulnérabilités dans le micrologiciel Supermicro , octobre 2025

Plusieurs problèmes de sécurité ont été découverts dans certaines Supermicro et CMM Supermicro . Ces problèmes affectent le micrologiciel Supermicro .

- 7704

Bulletin de sécurité AMD, octobre 2025

Supermicro connaissance du problème de sécurité qui peut entraîner le retour d'une valeur « 0 » par l'instruction RDSEED à un rythme incompatible avec le caractère aléatoire, tout en signalant de manière erronée une réussite (CF=1), ce qui indique une classification potentielle erronée d'un échec comme une réussite. AMD des mesures d'atténuation pour cette vulnérabilité. Cette vulnérabilité affecte le BIOS des produits Supermicro et H14.

- 62626

Bulletin de sécurité AMD, octobre 2025

Supermicro connaissance d'un problème de sécurité dans lequel un hyperviseur malveillant pourrait corrompre la table de mappage inverse (RMP) lors de l'initialisation du Secure Nested Paging (SNP). Ce problème affecte les processeurs AMD de 3e, 4e et 5e génération. Cette vulnérabilité affecte le BIOS des produits Supermicro , H13 et H14.

- 0033

Vulnérabilités dans le micrologiciel Supermicro , septembre 2025

Plusieurs problèmes de sécurité ont été découverts dans certaines Supermicro . Ces problèmes affectent le micrologiciel Supermicro .

- 7937

- 6198

Intel Platform Update (IPU) Update 2025.2 Part 2, August 2025

Cette mise à jour s'applique aux familles X11, X12, et X13, X14 de produits équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-01245 - 2025.2 IPU - Avis concernant le module Intel® TDX

- INTEL-SA-01249 - 2025.2 IPU - Avis sur la mémoire cache du processeur Intel®.

Mise à jour de la plate-forme Intel (IPU) 2025.3, août 2025

Cette mise à jour s'applique aux familles X11, X12, et X13, X14 de produits équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-01280 - 2025.3 IPU - Avis sur le micrologiciel du chipset Intel

- INTEL-SA-01312 - 2025.3 IPU - Avis sur le module Intel® TDX

- INTEL-SA-01313 - 2025.3 IPU - Avis sur le micrologiciel du processeur Intel® Xeon®.

Vulnérabilités de sécurité d'AMD , août 2025

Cette mise à jour s'applique aux familles de produits H11, H12, H13 et H14 alimentés par des processeurs AMD EPYC™ 1st/

- AMD - Vulnérabilités du client AMD - août 2025

- AMD - Vulnérabilités des serveurs AMD - février 2025

Bulletin de sécurité AMD, juillet 2025

Supermicro connaissance des failles de sécurité liées à l'exécution transitoire présentes dans certains AMD . AMD plusieurs attaques par canal auxiliaire lors de l'examen d'un rapport Microsoft® intitulé « Enter, Exit, Page Fault, Leak: Testing Isolation Boundaries for Microarchitectural Leaks » (Entrée, sortie, erreur de page, fuite : test des limites d'isolation pour les fuites microarchitecturales).

- 36348

- 36349

- 36350

- 36357

2025.1 IPU - Intel® Processor Advisory, INTEL-TA-01209, juin 2025

Supermicro connaissance d'une faille de sécurité qui permet à un utilisateur non qualifié disposant d'une authentification via l'accès au système d'exploitation local d'avoir un impact potentiel (élevé) sur la disponibilité par le biais d'un déni de service, grâce à une lecture hors limites dans le micrologiciel pour Intel® CSME et Intel® SPS au sein du micrologiciel Intel® PTT.

- 2884

Bulletin de sécurité AMD, juin 2025

Supermicro connaissance d'une faille de sécurité qui pourrait permettre à un pirate informatique disposant de privilèges d'accéder aux registres du coprocesseur cryptographique (CCP) à partir d'une architecture x86. Ce problème concerne les processeurs AMD de 1re, 2e et 3e génération, ainsi que certains produits des générations H11 et H12.

- 20599

Mise à jour de la plate-forme Intel (IPU) 2025.2, mai 2025

Cette mise à jour s'applique aux familles X11, X12, et X13, X14 de produits équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-01244 - 2025.2 IPU - Avis sur les processeurs Intel

- INTEL-SA-01247 - 2025.2 IPU - Avis sur le prédicteur de branche indirect du processeur Intel®.

2025.1 IPU - Intel® Processor Advisory, INTEL-TA-01153, mai 2025

Un événement ou une prédiction du processeur peut permettre l'exécution transitoire d'opérations incorrectes (ou d'opérations correctes avec des données incorrectes), ce qui peut exposer des données sur un canal secret. Les prédictions de branche indirecte peuvent ne pas être entièrement limitées par les propriétés IBRS améliorées et la barrière du prédicteur de branche indirecte. Cette mise à jour s'applique aux familles de produits X11, X12 et X13 équipés de processeurs Intel Xeon® et d'autres processeurs Intel.

Cette vulnérabilité affecte Supermicro dans certains produits H13. Supermicro connaissance d'aucune annonce publique ni d'aucune utilisation malveillante des vulnérabilités décrites dans cet avis.

- INTEL-SA-01153 - 2025.1 IPU - Avis sur les processeurs Intel

Avis de sécurité AMI AMI-SA-2025003, mars 2025

Supermicro connaissance d'une vulnérabilité potentielle dans le micrologiciel BIOS, comme indiqué dans l'avis de sécurité AMI AMI-SA202503. Aptio® V contient une vulnérabilité dans le BIOS qui permet à un pirate informatique de provoquer une condition de concurrence TOCTOU (Time-of-check Time-of-use) par des moyens locaux. L'exploitation réussie de cette vulnérabilité peut conduire à l'exécution de code arbitraire.

Cette vulnérabilité affecte Supermicro dans certains produits H13. Supermicro connaissance d'aucune annonce publique ni d'aucune utilisation malveillante des vulnérabilités décrites dans cet avis.

- 54084

Bulletin de sécurité AMD, mars 2025

Supermicro connaissance du problème de sécurité signalé par Google® et connu sous le nom de « vulnérabilité de vérification de signatureAMD ». Ce problème est dû à une faiblesse dans l'algorithme de vérification de signature et pourrait permettre à un administrateur disposant de privilèges d'attaquer le système et de charger des correctifs de microcode CPU arbitraires.

- 36347

Intel Platform Update (IPU) Update 2025.1, février 2025

Cette mise à jour s'applique aux familles de produits X11, X12 et X13 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-01139 - 2025.1 IPU - Avis sur le micrologiciel UEFI

- INTEL-SA-01152 - 2025.1 IPU - Avis sur le micrologiciel du chipset Intel

- INTEL-SA-01213 - 2025.1 IPU - Intel® SGX Advisory

- INTEL-SA-01228 - 2025.1 IPU - Avis sur les processeurs Intel® Core™ de 13e et 14e génération

Vulnérabilités de sécurité d'AMD , février 2025

Cette mise à jour s'applique aux familles de produits H12 et H13 alimentés par des processeurs AMD EPYC™ 1st/

- AMD - Vulnérabilités du client AMD - février 2025

- AMD - Vulnérabilités des serveurs AMD - février 2025

Bulletin de sécurité AMD, février 2025

Supermicro connaissance de la vulnérabilité SMM (System Management Mode) signalée par Eclypsium dans le module UEFI AmdPlatformRasSspSmm pris en charge sur plusieurs AMD . Ce problème affecte les processeurs AMD de 2e génération et les produits des générations H11 et H12.

- 21924

Bulletin de sécurité AMD, février 2025

Supermicro connaissance des deux failles de sécurité signalées par Quarkslab dans les modules UEFI AmdPspP2CmboxV2 et AmdCpmDisplayFeatureSMM pris en charge sur plusieurs AMD , qui pourraient permettre à des pirates d'exécuter du code dans le mode SMM (System Management Mode).Ce problème affecte les processeurs AMD de 1ère, 2ème, 3ème et 4ème génération et les produits des générations H11, H12 et H13.

- 0179

- 21925

Bulletin de sécurité AMD, février 2025

Supermicro connaissance des failles de sécurité présentes dans le micrologiciel de gestion de l'alimentation (PMFW) et l'unité de gestion AMD (SMU) AMD . Ce problème affecte le produit AMD MI300X H13DSG-OM.

- 21927

- 21935

- 21936

Bulletin de sécurité AMD, février 2025

Supermicro connaissance des failles de sécurité présentes dans le micrologiciel de gestion de l'alimentation (PMFW) et l'unité de gestion AMD (SMU) AMD . Ce problème affecte le produit AMD MI300X H13DSG-OM.

- 21971

- 20508

Bulletin de sécurité AMD, février 2025

Supermicro connaissance de la faille de sécurité signalée par Google® selon laquelle un administrateur disposant de privilèges d'administrateur pourrait exploiter une faiblesse dans l'algorithme de vérification des signatures et charger des correctifs microcode CPU arbitraires, ce qui pourrait entraîner la perte de la protection SEV d'un invité confidentiel.

- 56161

Vulnérabilité dans le micrologiciel IPMI Supermicro , janvier 2025

Plusieurs problèmes de sécurité ont été découverts dans certaines Supermicro . Ces problèmes affectent le micrologiciel Supermicro .

- 10237

- 10238

- 10239

Bulletin de sécurité AMD, décembre 2024

Supermicro connaissance d'un problème de sécurité qui pourrait permettre de modifier les métadonnées SPD (Serial Presence Detect) afin de faire apparaître un module de mémoire connecté comme étant plus grand qu'il ne l'est réellement, ce qui pourrait entraîner un aliasing d'adresse mémoire. Ce problème affecte les processeurs AMD de 3e et 4e génération. cartes mères. Cette vulnérabilité affecte le BIOS des produits Supermicro et H13.

- 21944

Vulnérabilité dans le micrologiciel IPMI Supermicro , « Terrapin », octobre 2024

Un problème de sécurité a été découvert dans certaines Supermicro . La vulnérabilité Terrapin permet à un pirate informatique de dégrader les algorithmes de signature sécurisés et de désactiver certaines mesures de sécurité. L'attaque Terrapin nécessite un pirate informatique actif de type « man-in-the-middle ».

- 48795

Vulnérabilités des BIOS, septembre 2024

Supermicro connaissance de deux vulnérabilités potentielles dans le micrologiciel BIOS. Ces vulnérabilités pourraient permettre à un pirate informatique d'écrire dans la mémoire SMRAM et de détourner les adresses RIP/EIP. Elles affectent Supermicro de la plateforme Denverton. Supermicro connaissance d'aucune annonce publique ni d'aucune utilisation malveillante des vulnérabilités décrites dans cet avis.

- 8738

- 44075

Mise à jour de la plate-forme Intel (IPU) 2024.3, août 2024

Cette mise à jour s'applique aux familles de produits X11, X12 et X13 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-01038 - 2024.2 IPU - Intel® Core™ Ultra Processor Stream Cache Advisory (Avis sur la mémoire cache)

- INTEL-SA-01046 - 2024.2 IPU - Avis sur le cache de flux du processeur Intel®.

- INTEL-SA-00999 - 2024.3 IPU - Avis sur le micrologiciel du jeu de puces Intel®.

- INTEL-SA-01083 - 2024.3 IPU - Avis sur le moniteur de transfert SMI

- INTEL-SA-01100 - 2024.3 IPU - Avis sur le processeur Intel® Xeon®.

- INTEL-SA-01118 - 2024.3 IPU - Avis sur les processeurs évolutifs Intel® Xeon® de troisième génération

- INTEL-SA-01103 - 2024.3 IPU - Avis sur l'interface RAPL du processeur Intel®.

Vulnérabilités de sécurité d'AMD , août 2024

Cette mise à jour s'applique aux familles de produits H11, H12 et H13 alimentés par des processeurs AMD EPYC™ de 1re/2e/3e/4e génération. Cette mise à jour s'applique également aux familles M11/M12 et H13 de produits alimentés par le processeur Ryzen™ Threadripper™. Des vulnérabilités potentielles dans divers composants de la plateforme ont été découvertes et ont été atténuées dans les packages AMD EPYC™ et AMD Ryzen™ AGESA™ PI.

- AMD - Vulnérabilités du client AMD - août 2024

- AMD - Vulnérabilités des serveurs AMD - août 2024

Bulletin de sécurité AMD, août 2024

Supermicro connaissance d'une faille de sécurité permettant à un pirate disposant d'un accès root de modifier la configuration du mode de gestion du système (SMM) même lorsque le verrouillage SMM est activé. Ce problème affecte les processeurs AMD de 1re, 2e, 3e et 4e génération, ainsi que les produits des générations H11, H12 et H13.

- 31315

Bulletin de sécurité AMD, août 2024

Supermicro connaissance d'un problème de sécurité permettant à un hyperviseur malveillant de déchiffrer la mémoire d'une machine virtuelle invitée Secure Encrypted Virtualization–Secure Nested Paging (SEV-SNP) après sa mise hors service. Ce problème affecte les processeurs AMD de 3e et 4e génération. cartes mères. Cette vulnérabilité affecte le BIOS des produits Supermicro et H13.

- 31355

- 21978

- 21980

PKFAIL : Vulnérabilité dans le micrologiciel Supermicro , juillet 2024

Supermicro corrigé le problème de vulnérabilité de sécurité connu sous le nom de « PKFAIL ». Cette nouvelle vulnérabilité pourrait permettre à des acteurs malveillants de lancer des menaces avancées au niveau du micrologiciel à partir d'un système d'exploitation. Il a été déterminé que certains Supermicro utilisaient des clés de plate-forme (PK) non sécurisées qui représentent la racine de confiance pour le BIOS. Ces clés non sécurisées ont été générées par American Megatrends International (AMI) et fournies à Supermicro à titre d'exemple de référence.

Voir les détailsVulnérabilité "regreSSHion" d'OpenSSH, juillet 2024

Une faille de sécurité liée à une condition de concurrence critique dans le gestionnaire de signaux OpenSSH, connue sous le nom de « regreSSHion », a été découverte dans le micrologiciel BMC de certaines Supermicro . Cette faille peut permettre l'exécution de code à distance (RCE) non authentifiée avec des privilèges root.

- 6387

Vulnérabilités des BIOS, juillet 2024

Supermicro connaissance de vulnérabilités potentielles dans le micrologiciel BIOS. Ces vulnérabilités affectent certaines cartes mères X11. Supermicro connaissance d'aucune annonce publique ni d'aucune utilisation malveillante des vulnérabilités décrites dans cet avis.

- 36432

- 36433

- 36434

Vulnérabilité dans le micrologiciel IPMI Supermicro , juillet 2024

Un problème de sécurité a été découvert dans certaines Supermicro . Ce problème affecte le composant serveur web de leur BMC. Cette vulnérabilité potentielle dans Supermicro peut provenir d'un débordement de tampon dans la fonction « GetValue » du micrologiciel, causé par l'absence de vérification de la valeur d'entrée.

- 36435

Bulletin de sécurité AMD, juin 2024

Supermicro conscient de la vulnérabilité potentielle des fonctionnalités de protection AMD . Ce problème affecte les cartes mères équipées de processeurs AMD de 1ère, 2ème et 3ème génération. Cette vulnérabilité affecte le BIOS des produits Supermicro et H12.

- 23829

Bulletin de sécurité AMD, mai 2024

Supermicro connaissance des vulnérabilités liées à des fuites de mémoire dans le pilote AMD (Drive Execution Environment) des APU/CPU serveurs et clients de bureau et mobiles, qui pourraient permettre à un utilisateur disposant de privilèges élevés d'obtenir des informations sensibles. Ce problème affecte les processeurs AMD de 3e génération et les cartes mères. Cette vulnérabilité affecte le BIOS des produits Supermicro .

- 20594

- 20597

Mise à jour de la plate-forme Intel (IPU) 2024.2, mai 2024

Cette mise à jour s'applique aux produits de la famille X13 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-01036 - 2024.2 IPU - Avis logiciel du module Intel® TDX

- INTEL-SA-01051 - 2024.2 IPU - Avis sur les processeurs Intel

- INTEL-SA-01052 - 2024.2 IPU - Avis sur le processeur Intel® Core™ Ultra

Vulnérabilités dans le micrologiciel Supermicro , avril 2024

Plusieurs failles de sécurité ont été découvertes dans certaines Supermicro . Ces problèmes (cross site scripting et injection de commande) peuvent affecter le composant serveur web de Supermicro IPMI (interface utilisateur web). Un micrologiciel BMC mis à jour a été créé pour atténuer ces vulnérabilités potentielles.

- SMC-2024010010 (CVE : CVE-2024-36430)

- SMC-2024010011 (CVE : CVE-2024-36431)

- SMC-2024010012 (CVE : CVE-2023-33413)

Intel Platform Update (IPU) Update 2024.1 et INTEL-TA-00986, mars 2024

Cette mise à jour s'applique aux familles de produits X11, X12 et X13 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00898 - 2024.1 IPU - Avis sur le processeur Intel® Atom®.

- INTEL-SA-00923 - 2024.1 IPU - Avis sur les logiciels et SPS des jeux de puces Intel®.

- INTEL-SA-00929 - 2024.1 IPU - Avis sur le BIOS

- INTEL-SA-00950 - 2024.1 IPU OOB - Avis sur les processeurs Intel

- INTEL-SA-00960 - 2024.1 IPU - Avis sur le processeur Intel® Xeon®.

- INTEL-SA-00972 - 2024.1 IPU - Avis de verrouillage du bus du processeur Intel®.

- INTEL-SA-00982 - 2024.1 IPU - Intel® Processor Return Predictions Advisory (Avis sur les prévisions de retour des processeurs Intel®)

- INTEL-SA-00986 - Avis sur le processeur Intel® Xeon® de 4e génération

- INTEL-SA-01045 - 2024.1 IPU OOB - Avis sur le processeur Intel® Xeon® D

Bulletin de sécurité AMD, février 2024

Supermicro conscient des vulnérabilités AMD . Ce problème affecte les processeurs AMD de 1ère génération, AMD de 2ème génération, AMD de 3ème génération et AMD de 4ème génération. Cette vulnérabilité affecte Supermicro H11, H12 et certaines cartes mères H13.

- 20576

- 20577

- 20579

- 20587

Bulletin de sécurité AMD, février 2024

Supermicro connaissance des vulnérabilités du micrologiciel SEV-SNP. Ce problème affecte les processeurs AMD de 3e et 4e génération. Cette vulnérabilité affecte Supermicro cartes mères H12 et H13 Supermicro .

- 31346

- 31347

Vulnérabilité PixieFAIL, janvier 2024

Supermicro connaissance d'une vulnérabilité potentielle connue sous le nom de « PixieFAIL » dans le micrologiciel BIOS. Plusieurs vulnérabilités ont été découvertes dans la pile TCP/IP (NetworkPkg) de Tianocore EDKII, une implémentation open source de l'UEFI. Ces neuf vulnérabilités, si elles sont exploitées via le réseau, peuvent conduire à l'exécution de code à distance, à des attaques DoS, à l'empoisonnement du cache DNS et/ou à une fuite potentielle d'informations sensibles. PixieFAIL affecte Supermicro dans certains produits X11, X12, H11, H12, H13 et R12. Supermicro connaissance d'aucune annonce publique ni d'aucune utilisation malveillante des vulnérabilités décrites dans cet avis.

- 45229

- 45230

- 45231

- 45232

- 45233

- 45234

- 45235

- 45236

- 45237

Vulnérabilité LogoFAIL, décembre 2023

Supermicro connaissance d'une vulnérabilité potentielle connue sous le nom de « LogoFAIL » dans le micrologiciel BIOS. Une validation incorrecte des entrées dans une bibliothèque d'analyse d'images utilisée par le BIOS peut permettre à un utilisateur privilégié d'activer potentiellement une escalade de privilèges via un accès local. LogoFAIL affecte Supermicro dans certains produits X11, X12, X13, H11, M12 et R12. Supermicro connaissance d'aucune annonce publique ni d'aucune utilisation malveillante des vulnérabilités décrites dans cet avis.

- 39538

- 39539

Vulnérabilités dans le micrologiciel IPMI Supermicro , décembre 2023

- CVE-2023-33411: Traversée de répertoire du serveur web IPMI BMC SSDP/UPnP et accès iKVM permettant le redémarrage du BIOS

- CVE-2023-33412: Exécution de commande à distance de l'interface web d'administration IPMI BMC sur disquette virtuelle/USB

- CVE-2023-33413: Les périphériques IPMI BMC utilisent des clés de chiffrement de fichier de configuration codées en dur, ce qui permet à un attaquant de créer et de télécharger des paquets de fichiers de configuration malveillants afin d'obtenir une exécution de commande à distance.

Bulletin de sécurité AMD AMD

Supermicro connaissance de la vulnérabilité de sécurité liée à l'instruction AMD . Ce problème affecte les processeurs AMD de 1re génération (SEV et SEV-ES), les processeurs AMD de 2e génération (SEV et SEV-ES) et les processeurs AMD de 3e génération (SEV, SEV-ES, SEV-SNP). Cette vulnérabilité affecte les cartes mères Supermicro et H12.

- 20592

Intel Platform Update (IPU) Update 2023.4 et INTEL-SA-00950, novembre 2023

Cette mise à jour s'applique aux familles de produits X11, X12 et X13 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00924 - 2023.4 IPU - Avis sur le BIOS

- INTEL-SA-00950 - Avis sur les processeurs Intel

Vulnérabilités de sécurité d'AMD , novembre 2023

Cette mise à jour s'applique aux familles de produits H11, H12 et H13 alimentés par des processeurs AMD EPYC™ 1st/

- AMD - Vulnérabilités des clients AMD - Novembre 2023

- AMD - Vulnérabilités des serveurs AMD - novembre 2023

Vulnérabilités dans le micrologiciel IPMI Supermicro

Plusieurs failles de sécurité ont été découvertes dans certaines Supermicro . Ces problèmes (cross site scripting et injection de commande) peuvent affecter le composant serveur web de Supermicro IPMI (interface utilisateur web). Un micrologiciel BMC mis à jour a été créé pour atténuer ces vulnérabilités potentielles.

- 40289

- 40284

- 40287

- 40288

- 40290

- 40285

- 40286

Modification d'une variable suite à un dépassement de pile

Une vulnérabilité potentielle a été découverte dans le micrologiciel Supermicro . Un pirate pourrait exploiter cette vulnérabilité dans les Supermicro en manipulant une variable afin de détourner le flux de contrôle, ce qui permettrait aux pirates disposant de privilèges au niveau du noyau d'élever leurs privilèges et d'exécuter potentiellement du code arbitraire.

- 34853

Bulletin de sécurité AMD AMD

Supermicro conscient du problème lié au prédicteur d'adresse de retour, également connu sous le nom « INCEPTION ». Ce problème affecte les processeurs AMD de 3e et 4e génération. Cette vulnérabilité affecte Supermicro cartes mères H12 et H13 Supermicro .

- 20569

Mise à jour de la plate-forme Intel (IPU) 2023.3, août 2023

Cette mise à jour s'applique aux familles de produits X11, X12 et X13 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00783 - 2023.2 IPU - Avis sur le micrologiciel du chipset Intel

- INTEL-SA-00813 - 2023.2 IPU - Avis sur le BIOS

- INTEL-SA-00828 - 2023.2 IPU - Avis sur les processeurs Intel

- INTEL-SA-00836 - 2023.2 IPU - Avis sur les processeurs Intel® Xeon® Scalable Processors

- INTEL-SA-00837 - 2023.2 IPU - Avis sur le processeur Intel® Xeon®.

Bulletin de sécurité AMD AMD

Supermicro connaissance de la fuite d'informations interprocessus, également connue sous le nom de « Zenbleed ». Ce problème affecte les processeurs AMD 7002, également appelés processeurs AMD 2 ». Cette vulnérabilité affecte les cartes mères Supermicro et H12.

- 20593

Injection de Shell dans les notifications SMTP

Une vulnérabilité dans certaines supermicro peut affecter les configurations de notification SMTP. Cette vulnérabilité peut permettre à des acteurs malveillants non authentifiés de contrôler les entrées utilisateur, telles que l'objet dans les paramètres d'alerte, ce qui peut conduire à l'exécution arbitraire de code.

- 35861

Vulnérabilité d'amplification du déni de service par réflexion dans le protocole de localisation des services SLP

Le protocole de localisation des services (SLP) permet à un attaquant distant non authentifié d'enregistrer des services arbitraires. Cela pourrait permettre à l'attaquant d'utiliser un trafic UDP usurpé pour mener une attaque par déni de service (DoS) avec un facteur d'amplification significatif.

- 29552

Informations pour les médias : Les clés privées de l'OEM Intel BootGuard ont potentiellement été compromises, mai 2023

D'après l'analyse de la manière dont Supermicro et utilise les clés privées, Supermicro ne sont pas concernés.

Mise à jour de la plate-forme Intel (IPU) 2023.2, mai 2023

Cette mise à jour s'applique aux familles de produits X11, X12 et X13 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00807 - 2023.2 IPU - Avis sur le BIOS

Vulnérabilités de sécurité d'AMD , mai 2023

Cette mise à jour s'applique aux familles de produits H11, H12 et H13 alimentés par des processeurs AMD EPYC™ de 1re/2e/3e/4e génération. Cette mise à jour s'applique également à la famille M12 de produits alimentés par le processeur Ryzen™ Threadripper™. Des vulnérabilités potentielles dans divers composants de la plateforme ont été découvertes et ont été atténuées dans les paquets AMD EPYC™ et AMD Ryzen™ AGESA™ PI.

- AMD - Vulnérabilités du client AMD - mai 2023

- AMD - Vulnérabilités des serveurs AMD - mai 2023

Avis du SuperDocteur5, mars 2023

Des chercheurs ont identifié une vulnérabilité dans Supermicro (SD5) qui pourrait permettre à tout utilisateur authentifié sur l'interface Web d'exécuter à distance des commandes arbitraires sur le système où SuperDoctor5 (SD5) est installé.

- 26795

Intel Platform Update (IPU) Update 2023.1, février 2023

Cette mise à jour s'applique aux familles de produits X11, X12 et X13 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00700 - 2023.1 IPU - Avis sur les processeurs évolutifs Intel® Atom® et Intel® Xeon®.

- INTEL-SA-00717 - 2023.1 IPU - Avis sur le BIOS

- INTEL-SA-00718 - 2023.1 IPU - Avis sur le micrologiciel du jeu de puces Intel®.

- INTEL-SA-00730 - 2023.1 IPU - 3rd Gen Intel® Xeon® Scalable Processors Advisory

- INTEL-SA-00738 - 2023.1 IPU - Avis sur le processeur Intel® Xeon®.

- INTEL-SA-00767 - 2023.1 IPU - Avis sur les processeurs Intel

Survoltage et sous-voltage du module régulateur de tension (VRM) et du circuit intégré (I²C), janvier 2023

Des chercheurs ont identifié une vulnérabilité dans le contrôleur de gestion de la carte (BMC) qui peut permettre à des changements de tension de sortir de la plage de fonctionnement spécifiée pour le CPU et donc d'affecter les calculs normaux.

- 43309

Vulnérabilités de sécurité d'AMD , janvier 2023

Cette mise à jour s'applique aux familles de produits H11 et H12 alimentés par des processeurs AMD EPYC™ de 1re/2e/3e/4e génération. Cette mise à jour s'applique également à la famille M12 de produits alimentés par le processeur Ryzen™ Threadripper™. Des vulnérabilités potentielles dans divers composants de la plateforme ont été découvertes et ont été atténuées dans les paquets AMD EPYC™ et AMD Ryzen™ AGESA™ PI.

- AMD - Vulnérabilités du client AMD - Janvier 2023

- AMD - Vulnérabilités des serveurs AMD - Janvier 2023

Mise à jour de la plate-forme Intel (IPU) 2022.3, novembre 2022

Cette mise à jour s'applique aux familles X11 et X12 de produits équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00610 - 2022.3 IPU - Avis sur le micrologiciel du chipset Intel

- INTEL-SA-00668 - 2022.2 IPU - Avis sur le BIOS

Avis d'OpenSSL, novembre 2022

Les versions OpenSSL 3.x à 3.0.6 sont vulnérables à une faille de sécurité grave pouvant entraîner un plantage ou un comportement inattendu. Supermicro ne sont pas concernés par cette faille OpenSSL.

- 3786

- 3602

Contournement du démarrage sécurisé de Microsoft Windows, août 2022

Des chercheurs ont identifié plusieurs vulnérabilités dans les chargeurs de démarrage tiers de Microsoft qui peuvent affecter tous les systèmes informatiques utilisant x64 UEFI Secure Boot.

- 34301

- 34302

- 34303

Mise à jour de la plate-forme Intel (IPU) 2022.2, août 2022

Cette mise à jour s'applique aux familles X11 et X12 de produits équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00657 - 2022.2 IPU - Avis sur les processeurs Intel

- INTEL-SA-00669 - 2022.2 IPU - Avis sur le micrologiciel du chipset Intel

- INTEL-SA-00686 - 2022.2 IPU - Avis sur le BIOS

Mise à jour de la plate-forme Intel (IPU) 2022.1, juin 2022

Cette mise à jour s'applique aux familles de produits X10, X11 et X12 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00601 - 2022.1 IPU - Avis sur le BIOS

- INTEL-SA-00613 - 2022.1 IPU - Avis concernant Intel® Boot Guard et Intel® TXT

- INTEL-SA-00614 - 2022.1 IPU - Avis Intel® SGX

- INTEL-SA-00615 - 2022.1 IPU - Intel® Processors MMIO Stale Data Advisory (Avis de données périmées)

- INTEL-SA-00616 - 2022.1 IPU - Intel® Xeon Avis

- INTEL-SA-00617 - 2022.1 IPU - Avis sur les processeurs Intel

Vulnérabilités de sécurité d'AMD , mai 2022

Cette mise à jour s'applique aux familles de produits H11 et H12 alimentés par des processeurs AMD EPYC™ de 1ère/2ème/3ème génération. Cette mise à jour s'applique également à la famille M12 de produits alimentés par le processeur Ryzen™ Threadripper™. Des vulnérabilités potentielles dans divers composants de la plateforme ont été découvertes et ont été atténuées dans les paquets AMD EPYC™ et AMD Ryzen™ AGESA™ PI.

- AMD - Vulnérabilités du client AMD - mai 2022

- AMD - Vulnérabilités des serveurs AMD - mai 2022

Mise à jour de la plate-forme Intel (IPU) 2021.2, février 2022

Cette mise à jour s'applique aux familles de produits X10, X11 et X12 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00470 - 2021.2 IPU - Avis sur le micrologiciel du chipset Intel

- INTEL-SA-00527 - 2021.2 IPU - Avis sur le BIOS

- INTEL-SA-00532 - 2021.2 IPU - Avis sur le flux de contrôle du point d'arrêt du processeur Intel®.

- INTEL-SA-00561 - 2021.2 IPU - Avis sur les processeurs Intel

- INTEL-SA-00589 - 2021.2 IPU - Avis sur le processeur Intel Atom®.

Réponse Supermicroà la vulnérabilité Apache Log4j

Supermicro conscient et se joint à l'industrie pour atténuer l'exposition causée par le problème CVE-2021-44228 (Apache Log4j 2) hautement prioritaire, également appelé « Log4Shell », le problème CVE-2021-45046 (Apache Log4j 2) et le problème CVE-2021-45105 (Apache Log4j 2). Supermicro également conscient des problèmes CVE-2021-4104 et CVE-2019-17571 pour Apache Log4j 1.2.

La plupart Supermicro ne sont pas concernées par ces cinq vulnérabilités. La seule application concernée est Supermicro Manager (SPM). Le problème sera résolu dans une nouvelle version de Supermicro Manager (SPM) qui sera disponible dès que possible. SPM sera fourni avec la version 2.17.0 de Log4j.

Log4j 2

- 44228

- 45046

- 45105

Log4j 1.2

- 17571

- 4104

Mise à jour de la plate-forme Intel (IPU) 2021.2, novembre 2021

Cette mise à jour s'applique aux familles de produits X10, X11 et X12 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00528 - 2021.2 IPU - Avis sur le processeur Intel® Atom®.

- INTEL-SA-00562 - 2021.1 IPU - Avis sur le code de référence du BIOS

Vulnérabilités de sécurité d'AMD , novembre 2021

Cette mise à jour s'applique aux familles de produits H11 et H12 alimentés par des processeurs AMD EPYC™ de 1ère/2ème/3ème génération. Des vulnérabilités potentielles dans divers composants de la plateforme ont été découvertes et ont été atténuées dans les paquets AMD EPYC™ AGESA™ PI.

- AMD - Vulnérabilités des serveurs AMD - Novembre 2021

Avis de sécurité d'Intel Intel-SA-00525, juillet 2021

- INTEL-SA-00525 - Avis DFT Intel BSSA (BIOS Shared SW Architecture)

L'avis de sécurité Intel-SA-00525 n'affecte pas Supermicro .

Voir les détailsMise à jour de la plate-forme Intel (IPU) 2021.1, juin 2021

Cette mise à jour s'applique aux familles de produits X10, X11 et X12 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00442 - 2021.1 IPU - Avis concernant Intel VT-d

- INTEL-SA-00459 - 2021.1 IPU - Intel-CSME-SPS-TXE-DAL-AMT-Advisory

- INTEL-SA-00463 - 2021.1 IPU - Avis sur le BIOS

- INTEL-SA-00464 - 2021.1 IPU - Avis sur les processeurs Intel

- INTEL-SA-00465 - 2021.1 IPU - Avis sur les processeurs Intel

Réponse Supermicroà la vulnérabilité Trickboot, mars 2021

Supermicro conscient du problème Trickboot qui n'est observé que sur une partie des cartes mères X10 UP. Supermicro une solution pour pallier cette vulnérabilité.

TrickBoot est une nouvelle fonctionnalité de l'ensemble d'outils malveillants TrickBot capable de découvrir des vulnérabilités et de permettre aux attaquants de lire, d'écrire ou d'effacer le BIOS de l'appareil.

Lire la suiteLe BIOS détecte la vulnérabilité du chargeur d'amorçage GRUB2 dans le système d'exploitation Linux, novembre 2020

Une faille a été découverte dans GRUB2, avant la version 2.06. Un attaquant peut utiliser la faille GRUB2 pour détourner et altérer le processus de vérification GRUB. Le BIOS détectera cette condition et interrompra le démarrage avec un message d'erreur.

- 10713

Mise à jour de la plate-forme Intel (IPU) 2020.2, novembre 2020

Cette mise à jour s'applique aux familles de produits X10, X11 et X12 équipés de processeurs Intel Xeon® et d'autres processeurs Intel. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00358 - 2020.2 IPU - Avis sur le BIOS

- INTEL-SA-00391 - 2020.2 IPU - Avis d'Intel® CSME, SPS, TXE et AMT

- INTEL-SA-00389 - 2020.2 IPU - Avis Intel® RAPL

- INTEL-SA-00390 - Avis sur le code échantillon de la plate-forme BIOS d'Intel

Mise à jour mensuelle de sécurité d'Intel, septembre 2020

Cette mise à jour s'applique aux familles de produits X11 et X12 équipés de processeurs Intel Core®. La mise à jour mensuelle de sécurité de septembre d'Intel combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

Veuillez noter que la famille de produits X10 n'est pas concernée par cette annonce.

- Intel-SA-00404 - Avis concernant Intel® AMT et Intel® ISM

Mise à jour de la plate-forme Intel (IPU) 2020.1, juin 2020

Cette mise à jour s'applique aux familles de produits X10 et X11 équipés de processeurs Intel Xeon®. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- Intel-SA-00295 - Avis concernant Intel® CSME, SPS, TXE, AMT et DAL

- Intel-SA-00320 - Avis sur l'échantillonnage des données du tampon de registre spécial

- Intel-SA-00322 - 2020.1 IPU BIOS Advisory (Avis sur le BIOS de l'IPU 2020.1)

- Intel-SA-00329 - Avis de fuite de données sur les processeurs Intel

- Intel-SA-00260 - (mis à jour) Avis de mise à jour QSR Intel® Processor Graphics 2019.2

Lot 9 de la conformité ErP (Eco-conception)

Les réglementations du lot 9 sont un nouvel ensemble de normes de produits qui concernent les dispositifs de stockage de données tels que les serveurs d'entreprise. Découvrez comment Supermicro répond aux exigences de l'Union européenne (UE) en matière d'éco-conception pour les serveurs et les produits de stockage dans le cadre de la conformité au lot 9.

Voir les détailsMise à jour de sécurité mensuelle de février d'Intel, février 2020

Cette mise à jour s'applique aux familles de produits X11 équipés de processeurs Intel Core®. La mise à jour mensuelle de sécurité de février d'Intel combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- Intel-SA-00307 - Escalade de privilèges, déni de service, divulgation d'informations

Mise à jour du BIOS d'Intel, INTEL-SA-00329, janvier 2020

- Intel-SA-00329 - Avis de fuite de données sur les processeurs Intel

Mise à jour de sécurité mensuelle d'Intel, décembre 2019

Cette mise à jour s'applique aux familles de produits X10 et X11 équipés de processeurs Intel Xeon®. La mise à jour mensuelle de sécurité de décembre d'Intel combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- Intel-SA-00289 - Avis de modification des paramètres de tension des processeurs Intel

- Intel-SA-00317 - Avis de défaut de page inattendu dans un environnement virtualisé

Mise à jour de la plateforme Intel (IPU) 2019.2, novembre 2019

Cette mise à jour s'applique aux familles de produits X10 et X11 équipés de processeurs Intel Xeon®. La mise à jour de la plate-forme Intel (IPU) combine la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- Intel-SA-00164 - Avis sur l'IPU Intel® Trusted Execution Technology 2019.2

- Intel-SA-00219 - Avis de mise à jour de l'Intel® SGX 2019.2 avec l'Intel® Processor Graphics IPU

- Intel-SA-00220 - Avis concernant Intel® SGX et Intel® TXT

- Intel-SA-00240 - Avis d'escalade des privilèges locaux du processeur Intel

- Intel-SA-00241 - Avis concernant Intel® CSME, Server Platform Services, Trusted Execution Engine, Intel® Active Management Technology et Dynamic Application Loader 2019.2 IPU

- Intel-SA-00254 - Avis sur l'IPU Intel® System Management Mode 2019.2

- Intel-SA-00260 - Avis concernant l'IPU Intel® Processor Graphics 2019.2

- Intel-SA-00270 - Avis d'abandon asynchrone de transaction TSX

- Intel-SA-00271 - Avis technique sur la modulation de tension

- Intel-SA-00280 - Avis sur le BIOS 2019.2 IPU

Mise à jour de la vulnérabilité de sécurité BMC/IPMI 3 septembre 2019

Les chercheurs ont identifié plusieurs problèmes liés à la sécurité de la fonction Virtual Media des Supermicro qui nécessitent une mise à jour du micrologiciel BMC pour être résolus.

CVE-2019-16649

CVE-2019-16650

Vulnérabilité de sécurité AMD : Vulnérabilité SEV ECC (Secure Encrypted Virtualization Invalid ECC Curve Points) dans le système d'exploitation Linux

9836

Voir les détailsVulnérabilité de sécurité d'Intel concernant une attaque de type Rowhammer permettant la fuite d'informations à partir de certains modules DRAM

Intel-SA-00247 (CVE-2019-0174)

Voir les détailsIntel Quarterly Security Release (QSR) Update 2019.1, mai 2019

Cette mise à jour s'applique aux familles de produits X8, X9, X10 et X11 équipés de processeurs Intel Xeon®. Les mises à jour de sécurité trimestrielles (QSR) combinent la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00213 (CVE-2019-0089, CVE-2019-0090, CVE-2019-0086, CVE-2019-0091, CVE-2019-0092, CVE-2019-0093, CVE-2019-0094, CVE-2019-0096, CVE-2019-0097, CVE-2019-0098, CVE-2019-0099, CVE-2019-0153, CVE-2019-0170)

- INTEL-SA-00223 BIOS non affecté

- INTEL-SA-00233(CVE-2018-12126, CVE-2018-12127, CVE-2018-12130, CVE-2019-11091)

Les mises à jour du BIOS pour ces problèmes sont en cours de déploiement. Consultez les détails ci-dessous pour connaître les produits concernés et les mises à jour BIOS nécessaires.

Mise à jour 2018.4 de la version trimestrielle de sécurité (QSR) d'Intel, mars 2019

Cette mise à jour s'applique uniquement aux produits de la famille X11 équipés de processeurs Intel Xeon®. Les mises à jour de sécurité trimestrielles (QSR) combinent la fourniture de mises à jour de sécurité qui peuvent avoir été précédemment fournies individuellement.

- INTEL-SA-00185 (CVE-2018-12188, CVE-2018-12189, CVE-2018-12190, CVE-2018-12191, CVE-2018-12192, CVE-2018-12199, CVE-2018-12198, CVE-2018-12200, CVE-2018-12187, CVE-2018-12196, CVE-2018-12185, CVE-2018-12208)

- INTEL-SA-00191 (CVE-2018-12201, CVE-2018-12202, CVE-2018-12203, CVE-2018-12205, CVE-2018-12204)

"Spoiler" : Nouvel article de recherche sur l'exécution spéculative dans les processeurs Intel

Voir les détailsVulnérabilités de sécurité du contrôleur de gestion de carte de base (BMC) concernant les systèmes utilisant les systèmes sur puce (SoC) ASPEED AST2400 et AST2500

- 6260

Spectre et Meltdown : exécution spéculative par canal latéral

- Intel SA-00115 (CVE-2018-3639, CVE-2018-3640)

- Intel-SA-00088 (CVE-2017-5715, CVE-2017-5753, CVE-2017-5754)

- Intel-SA-00161 (CVE-2018-3615, CVE-2018-3620, CVE-2018-3646)

Vulnérabilités de sécurité d'Intel concernant Intel® Management Engine (ME), Intel® Server Platform Services (SPS), et Intel® Trusted Execution Engine (TXE)

- Intel-SA-00086 (CVE-2017-5705, CVE-2017-5708, CVE-2017-5711, CVE-2017-5712, CVE-2017-5706, CVE-2017-5709, CVE-2017-5707, CVE-2017-571000).

Mises à jour de sécurité du micrologiciel BIOS/BMC antérieures à 2017

Voir "Firmware Fixes to Common Vulnerabilities and Exposures" publié avant 2017.

Supermicro travaille Supermicro avec la communauté de la sécurité afin d'identifier et de renforcer la sécurité de l'ensemble de notre gamme de produits. Vous trouverez ici les solutions aux CVE publiées sur Supermicro .

Voir les détailsFAQ sur la sécurité : Choisir la catégorie "Sécurité"

Signaler un problème de sécurité sur un produit

Si vous avez rencontré un problème de sécurité avec un produit Supermicro , veuillez envoyer un e-mail à secure@supermicro.com avec les détails suivants :

- Nom du produit/SKU

- Rapport détaillé sur la vulnérabilité

- Instructions pour la reproduction

- Tout CVE pertinent

Veuillez ne pas inclure d'informations sensibles ou confidentielles dans des courriels en texte clair - utilisez la clé PGP pour chiffrer votre message. L'équipe de sécurité des produits Supermicro examinera votre rapport et vous contactera pour résoudre conjointement le problème.

Voir les détailsRecevez les mises à jour de sécurité de Supermicro

Inscrivez-vous dès aujourd'hui

Afin de souscrire à un abonnement pour recevoir les futures alertes de sécurité Supermicro , veuillez suivre les étapes suivantes :

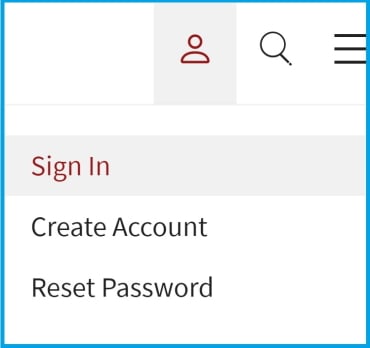

1. Allez dans la partie supérieure droite de votre écran et connectez-vous ou créez un compte SSO (Single Sign-On) :

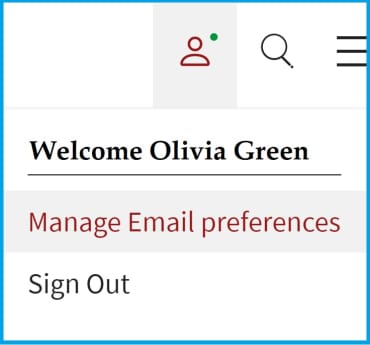

2. Sélectionnez "Gérer les préférences de messagerie"

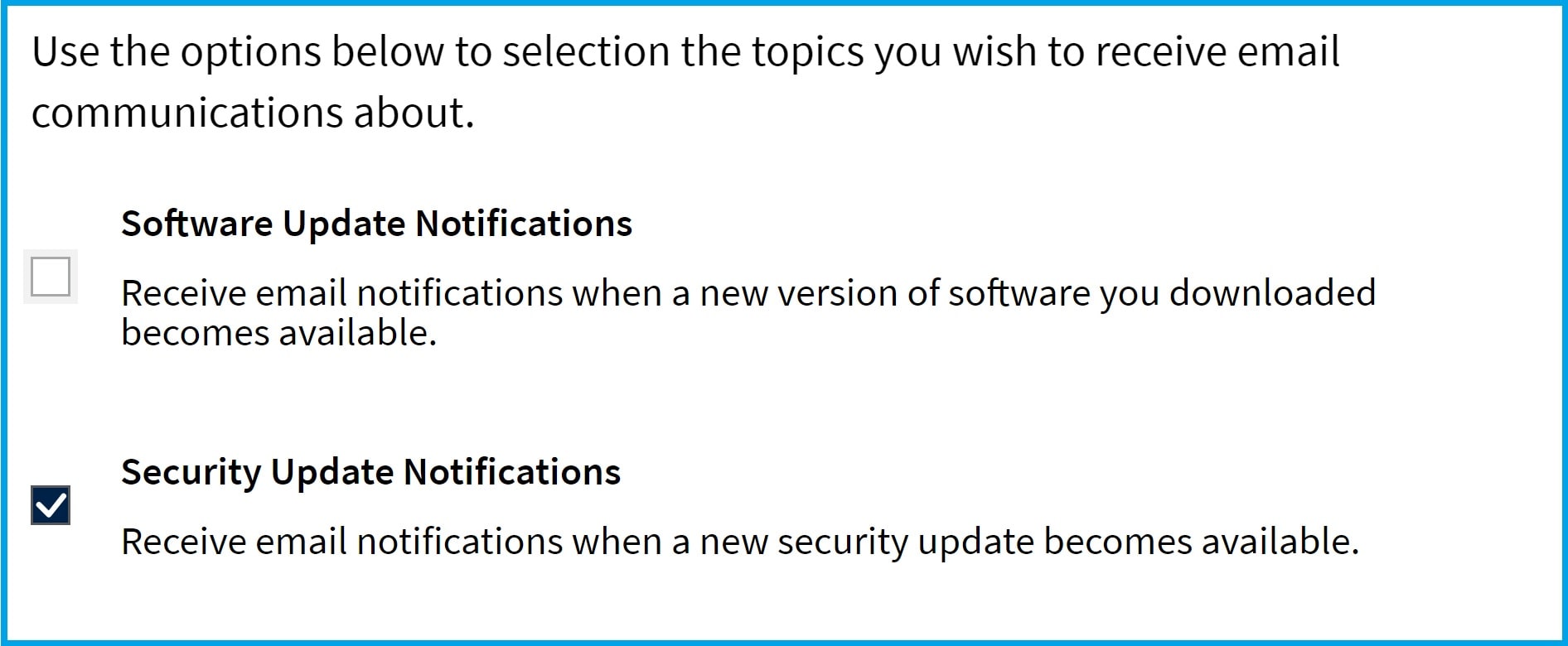

3. cocher la case "Notifications de mise à jour de sécurité"

- Date d'entrée en vigueur

- Dernière mise à jour

Vue d'ensemble

Chez Supermicro, nous nous engageons à maintenir la sécurité et l'intégrité de nos produits et services. La présente politique de sécurité relative à la fin de vie (EOL) décrit la manière dont nous gérons les questions de sécurité pour les produits qui ont atteint leur statut EOL, en garantissant la transparence et en aidant les clients à planifier leurs mises à niveau et leurs transitions.

Qu'est-ce que la fin de vie ?

Un produit ou un service est considéré comme EOL lorsque nous annonçons officiellement qu'il ne sera plus activement développé, maintenu ou amélioré.

Calendrier du soutien à la sécurité

Nous sommes conscients que la transition à partir de produits existants prend du temps. Pour soutenir nos clients :

- Les problèmes de sécurité de gravité critique (9.0 - 10.0) et élevée (7.0 - 8.9) continueront d'être pris en charge pendant trois (3) ans après la date d'annonce de la fin de vie.

- Au cours de cette période, nous évaluerons les vulnérabilités signalées et pourrons publier des correctifs ou des mesures d'atténuation en fonction de leur gravité et de leur impact.

- Après cette période de trois ans, aucune autre mise à jour de sécurité ou enquête ne sera effectuée.

Exceptions

Une assistance sécurité prolongée au-delà de la période standard de trois ans peut être disponible dans le cadre d'un accord séparé. Veuillez contacter Supermicro discuter des options.

Nous contacter

Pour toute question ou préoccupation concernant cette politique, veuillez contacter notre équipe de sécurité à l'adresse suivante : supermicro