Das Supermicro Center ist die etablierte Quelle für Produkt-Sicherheitsupdates und Informationen von Supermicro, einem weltweit führenden Anbieter von Unternehmenscomputern, Speicher-, Netzwerk- und umweltfreundlicher Computertechnologie. Wir sind bestrebt, unsere Sicherheitspraktiken kontinuierlich zu verbessern.

Die Sicherheit unserer Kunden hat oberste Priorität. Daher haben wir Maßnahmen ergriffen, um den Betrieb Ihrer Supermicro und Speichersysteme zu schützen. Die heutigen Server und Speichersysteme werden immer vielseitiger, aber auch komplexer, sodass sie besser geschützt werden müssen. Angesichts der Bedrohungen durch Hacker Supermicro Abwehrmechanismen zum Schutz von Anwendern und Kunden und bringt damit sein Sicherheitswissen auf den höchsten Stand in der Branche. Supermicro , dass Kunden Produkte erwarten, die hohen Sicherheitsstandards entsprechen. Daher ist unsere Reaktion auf ein Höchstmaß an Schutz ausgelegt.

Supermicro Ihnen, bewährte Sicherheitsverfahren zu befolgen, darunter die Aktualisierung Ihres Betriebssystems und die Verwendung der neuesten Versionen der Firmware und aller Software.

Lebenszyklus Cybersicherheit Produktschutz

Supermicro drei Serverprodukte Supermicro , die ausschließlich in den USA hergestellt werden. Durch die Zentralisierung der Fertigung in US-Fabriken bleibt die Systemintegrität gewahrt. Diese „Made in the USA“-Produkte verringern das Risiko von Cyberangriffen aus dem Ausland und sind für Kunden weltweit erhältlich. Mehr erfahren diesem Programm Mehr erfahren auf der Lösungsseite „Made in the USA “.

Supermicro verwaltet Cybersicherheitspraktiken Supermicro in unserem gesamten Lieferkettensystem, einschließlich eines umfassenderen „Cradle-to-Grave“-Ansatzes, um unsere Produkte von der Beschaffung und Produktion über den Betrieb bis hin zum natürlichen Ende ihrer Lebensdauer zu schützen.

Die Best Practices Supermicrosind darauf ausgelegt, die Produkt-Sicherheitsanforderungen zu erfüllen, die durch umfangreiche Sicherheitsfunktionen und -merkmale unterstützt werden. Diese Funktionen geben Kunden die Gewissheit, dass die Produkte Supermicro den Sicherheitsstandards der Branche entsprechen.

Zuletzt aktualisiert:

Supermicro der Sicherheit Ihres Rechenzentrums höchste Bedeutung Supermicro . Supermicro eine Liste mit Standards und Spezifikationen für das neu erschienene X14/H14 sowie X13/H13 undX12/H12-Familien von Servern und Speichersystemen. Diese integrierten Funktionen dienen als Leitfaden für die Einrichtung sicherer Abläufe in Ihrem Rechenzentrum. Sehen Sie sich die folgende Liste an.

| Kategorie | Sicherheitsspezifikationen | Intel X14-Produkte | AMD H14 Produkte | Intel X13 Produkte | AMD H13 Produkte | Intel X12-Produkte | AMD H12 Produkte |

|---|---|---|---|---|---|---|---|

| Hardware | Silizium-Wurzel des Vertrauens | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Schutz vor Eindringen in das Chassis | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Vertrauenswürdiges Plattformmodul (TPM) 2.0 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| BMC TPM1 | ✔ | ✔ | ✔ | ✔ | |||

| Intel Boot Guard | ✔ | ✔ | ✔ | ||||

| Intel® Software-Guard-Erweiterungen (Intel® SGX)1 | ✔ | ✔ | ✔ | ||||

| AMD | ✔ | ✔ | ✔ | ||||

| AMD Secure Memory Encryption (SME) | ✔ | ✔ | ✔ | ||||

| AMD Sichere verschlüsselte Virtualisierung (SEV) | ✔ | ✔ | ✔ | ||||

| BIOS/BMC | Sicherer Start | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Sicheres Löschen von Laufwerken | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Sicheres Flash | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Sichere Firmware-Updates | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Kryptographisch signierte Firmware | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Sichere Redfish-API3 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Passwortsicherheit | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| USB-Dynamik aktivieren/deaktivieren | ✔ | ✔ | |||||

| Festplatten-Passwort | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| BMC Eindeutiges Passwort | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Automatische Firmware-Wiederherstellung | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Anti-Rollback | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Laufzeit-BMC-Schutzmaßnahmen | ✔ | ✔ | ✔ | ✔ | |||

| Systemabschaltung | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Sicherheit der Lieferkette: Fern-Attestierung | ✔ | ✔ | ✔ | ✔ | |||

| Laufwerksschlüsselverwaltung (Super-Guardians) | ✔ | ✔ | ✔ | ✔ | |||

| IPMI 2.0 Benutzersperrung | ✔ | ✔ | ✔ | ✔ | |||

| Überwachung des Sicherheitsstatus | ✔ | ✔ | ✔ | ✔ | |||

| Verwaltung des Sicherheitsprotokolls und Datenmodells (SPDM)2 | ✔ | ✔ | ✔ | ✔ | |||

| Normen | NIST SP 800-193 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| NIST SP 800-147b | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| NIST SP 800-88 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

Anmerkungen:

- Bestimmte Merkmale gelten möglicherweise nicht für alle Produkte.

- 1 Bei ausgewählten Modellen und Konfigurationen

- 2 Geplant für Q4 CY2024

- 3 TLS v1.2 / v1.3 wird unterstützt. RMCP+ Cipher Suite3 / 17 unterstützt

Der Baseboard Management Controller (BMC) ermöglicht den Fernzugriff für mehrere Benutzer an verschiedenen Standorten zur Vernetzung. BMC ermöglicht es einem Systemadministrator, den Systemzustand zu überwachen und Computerereignisse aus der Ferne zu verwalten. BMC wird mit einem IPMI-Verwaltungsprogramm (Intelligent Platform Management Interface) verwendet, das die zentrale Steuerung und Überwachung von Servern ermöglicht. BMC verfügt über eine breite Palette von Sicherheitsfunktionen, die den Kundenanforderungen entsprechen.

Bewährte Sicherheitspraktiken für die Verwaltung von Servern mit aktivierten BMC-Funktionen in Rechenzentren

Erfahren Sie mehr über BMC Security Best Practices

Dynamische Systemüberprüfung durch Nutzung des Attestierungsprozesses

Erkennung von Änderungen an der Hardware und Firmware durch Systembescheinigung

Kryptographisch signierte BMC-Firmware

Erfahren Sie mehr über die Sicherheitsfunktionalität zum kryptografischen Signieren der BMC Firmware und des BIOS

BMC Unique Password Sicherheitsfunktion

Erfahren Sie, wie Sie von BMC Unique Password profitieren können

Intel Platform Update (IPU) Update 2026.1, Februar 2026

Dieses Update gilt für die Produktfamilien X11, X12, X13 und X14, die von Intel Xeon® und anderen Intel Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-01314 – 2025.4 IPU – Intel® TDX-Modul-Hinweis

- INTEL-SA-01315 – 2026.1 IPU – Intel® Chipset Firmware Advisory

- INTEL-SA-01396 – 2026.1 IPU – Intel® Prozessor-Firmware-Hinweis

- INTEL-SA-01397 – 2026.1 IPU – Intel® Trust Domain Extensions (Intel® TDX) Modul-Hinweis

AMD bulletin AMD, Februar 2026

Supermicro sich der potenziellen Schwachstellen in AMD bewusst, die sich auf die I/O-Speicherverwaltungseinheit (IOMMU), AMD Encrypted Virtualization – Secure Nested Paging (SEV-SNP) und andere Plattformkomponenten auswirken und die bei internen und externen Audits festgestellt wurden. Diese Schwachstelle betrifft das BIOS in Supermicro Produkten Supermicro , H12, H13 und H14.

- CVE-2025-52533, CVE-2025-29950, CVE-2024-36355, CVE-2025-29939, CVE-2025-0012, CVE-2025-52536, CVE-2024-21961, CVE-2025-29948, CVE-2024-21953, CVE-2025-29952, CVE-2025-52534, CVE-2025-54514, CVE-2025-48517, CVE-2025-0031, CVE-2024-36310, CVE-2025-29946, CVE-2025-48514, CVE-2025-0029, CVE-2025-48509

Microsoft Secure Boot CA 2011 End-of-Life: Übergang zu Zertifikaten für 2023

Die Secure Boot CA 2011-Zertifikate von Microsoft laufen im Juni 2026 aus. Danach erhalten Geräte, die ausschließlich auf diese Zertifikate angewiesen sind, keine Sicherheitsupdates mehr für den Windows Boot Manager und die Secure Boot-Komponenten, wodurch das Risiko einer Bootkit-Sicherheitslücke steigt. Microsoft stellt derzeit auf neue Zertifikate für 2023 um. Supermicro entsprechende BIOS-Updates veröffentlicht. Benutzer sollten Secure Boot aktiviert lassen, das neueste BIOS/die neueste Firmware installieren und alle Updates anwenden. Für die meisten Systeme sind keine sofortigen Maßnahmen erforderlich, da die Umstellung auf unterstützten Geräten automatisch erfolgt.

Details anzeigenSicherheitslücken in der Supermicro -Firmware, Januar 2026

Bei ausgewählten Supermicro wurden mehrere Sicherheitsprobleme entdeckt. Diese Probleme betreffen die Supermicro -Firmware.

- 12006

- 12007

AMD bulletin AMD, Januar 2026

Supermicro des Sicherheitsproblems bewusst, bei dem veraltete RLB-Einträge dazu führen können, dass aktive virtuelle Zentralprozessoren (vCPUs) mit Secure Nested Paging (SNP) TLB-Einträge anderer virtueller Maschinen (VMs) wiederverwenden und dadurch möglicherweise die Datenintegrität gefährden. AMD Maßnahmen zur Behebung dieser Sicherheitslücke AMD . Diese Sicherheitslücke betrifft das BIOS in Supermicro und H14-Produkten.

- 29943

Sicherheitslücken in der Supermicro -Firmware, November 2025

In ausgewählten supermicro und CMMs wurden vier Sicherheitsprobleme entdeckt. Diese Probleme können sich auf die Supermicro -Firmware auswirken.

- 7623

- 8076

- 8404

- 8727

AMD AMD, November 2025

Supermicro des Sicherheitsproblems bewusst, bei dem veraltete RLB-Einträge dazu führen können, dass aktive virtuelle Zentralprozessoren (vCPUs) mit Secure Nested Paging (SNP) TLB-Einträge von anderen virtuellen Maschinen (VMs) wiederverwenden und dadurch möglicherweise die Datenintegrität gefährden. AMD Abhilfemaßnahmen für diese Sicherheitslücke AMD . Diese Sicherheitslücke betrifft das BIOS in den Produkten Supermicro , H13 und H14.

- 29934

Sicherheitslücken in der Supermicro -Firmware, Oktober 2025

Bei ausgewählten Supermicro und CMMs wurden mehrere Sicherheitsprobleme entdeckt. Diese Probleme betreffen die Supermicro -Firmware.

- 7704

AMD AMD, Oktober 2025

Supermicro des Sicherheitsproblems bewusst, das dazu führen kann, dass die RDSEED-Anweisung „0“ mit einer Rate zurückgibt, die nicht der Zufälligkeit entspricht, während fälschlicherweise Erfolg signalisiert wird (CF=1), was auf eine mögliche Fehlklassifizierung von Fehlern als Erfolge hindeutet. AMD Abhilfemaßnahmen für diese Schwachstelle AMD . Diese Schwachstelle betrifft das BIOS in Supermicro und H14-Produkten.

- 62626

AMD AMD, Oktober 2025

Supermicro des Sicherheitsproblems bewusst, bei dem ein bösartiger Hypervisor die Reverse Map Table (RMP) während der Initialisierung von Secure Nested Paging (SNP) beschädigen könnte. Dieses Problem betrifft AMD der 3., 4. und 5. Generation. Diese Schwachstelle betrifft das BIOS in den Produkten Supermicro , H13 und H14.

- 0033

Sicherheitslücken in der Supermicro -Firmware, September 2025

Bei ausgewählten Supermicro wurden mehrere Sicherheitsprobleme entdeckt. Diese Probleme betreffen die Supermicro -Firmware.

- 7937

- 6198

Intel Platform Update (IPU) Update 2025.2 Teil 2, August 2025

Dieses Update gilt für die Produktfamilien X11, X12, X13 und X14, die von Intel Xeon® und anderen Intel Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-01245 - 2025.2 IPU - Hinweis zum Intel® TDX-Modul

- INTEL-SA-01249 - 2025.2 IPU - Hinweise zum Stream-Cache von Intel® Prozessoren

Intel Platform Update (IPU) Update 2025.3, August 2025

Dieses Update gilt für die Produktfamilien X11, X12, X13 und X14, die von Intel Xeon® und anderen Intel Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-01280 - 2025.3 IPU - Hinweise zur Intel® Chipsatz-Firmware

- INTEL-SA-01312 - 2025.3 IPU - Hinweis zum Intel® TDX-Modul

- INTEL-SA-01313 - 2025.3 IPU - Hinweis zur Firmware für Intel® Xeon® Prozessoren

AMD , August 2025

Dieses Update gilt für die Produktfamilien H11, H12, H13 und H14, die von AMD EPYC™ Prozessoren der 1./

- AMD - Sicherheitslücken im AMD - August 2025

- AMD - Sicherheitslücken in AMD - Februar 2025

AMD AMD, Juli 2025

Supermicro sich der Sicherheitslücken bei der transienten Ausführung in einigen AMD bewusst. AMD bei der Untersuchung eines Microsoft®-Berichts mit dem Titel „Enter, Exit, Page Fault, Leak: Testing Isolation Boundaries for Microarchitectural Leaks” mehrere Seitenkanalangriffe AMD .

- 36348

- 36349

- 36350

- 36357

2025.1 IPU - Intel® Processor Advisory, INTEL-TA-01209, Juni 2025

Supermicro sich der Sicherheitslücke bewusst, durch die ein unerfahrener Benutzer mit Benutzerauthentifizierung über den lokalen Betriebssystemzugriff die Verfügbarkeit (hoch) durch Denial-of-Service-Angriffe beeinträchtigen kann, indem er außerhalb des zulässigen Bereichs in der Firmware für Intel® CSME und Intel® SPS innerhalb der Intel® PTT-Firmware liest.

- 2884

AMD AMD, Juni 2025

Supermicro sich der Sicherheitslücke bewusst, die es einem privilegierten Angreifer ermöglichen könnte, von einer x86-Architektur aus auf die Register des Crypto Co-Processors (CCP) zuzugreifen. Dieses Problem betrifft AMD der 1., 2. und 3. Generation sowie ausgewählte Produkte der Generationen H11 und H12.

- 20599

Intel Platform Update (IPU) Update 2025.2, Mai 2025

Dieses Update gilt für die Produktfamilien X11, X12, X13 und X14, die von Intel Xeon® und anderen Intel Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-01244 - 2025.2 IPU - Hinweise zu Intel® Prozessoren

- INTEL-SA-01247 - 2025.2 IPU - Hinweis zur indirekten Verzweigungsvorhersage bei Intel® Prozessoren

2025.1 IPU - Hinweise zu Intel® Prozessoren, INTEL-TA-01153, Mai 2025

Ein Prozessorereignis oder eine Vorhersage kann dazu führen, dass inkorrekte Operationen (oder korrekte Operationen mit inkorrekten Daten) vorübergehend ausgeführt werden, wodurch möglicherweise Daten über einen verdeckten Kanal offengelegt werden. Indirekte Verzweigungsvorhersagen werden möglicherweise nicht vollständig durch die erweiterten IBRS-Eigenschaften und die Indirect Branch Predictor Barrier eingeschränkt. Dieses Update gilt für die X11-, X12- und X13-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden.

Diese Sicherheitslücke betrifft Supermicro in ausgewählten H13-Produkten. Supermicro keine öffentlichen Bekanntmachungen oder böswilligen Verwendungen dieser in dieser Sicherheitsempfehlung beschriebenen Sicherheitslücken bekannt.

- INTEL-SA-01153 - 2025.1 IPU - Hinweise zu Intel® Prozessoren

AMI-Sicherheitshinweis AMI-SA-2025003, März 2025

Supermicro sich einer potenziellen Schwachstelle in der BIOS-Firmware bewusst, wie im AMI-Sicherheitshinweis AMI-SA202503 beschrieben. Aptio® V enthält eine Schwachstelle im BIOS, durch die ein Angreifer lokal eine TOCTOU-Race-Condition (Time-of-check Time-of-use) auslösen kann. Die erfolgreiche Ausnutzung dieser Schwachstelle kann zur Ausführung von beliebigem Code führen.

Diese Sicherheitslücke betrifft Supermicro in ausgewählten H13-Produkten. Supermicro keine öffentlichen Bekanntmachungen oder böswilligen Verwendungen dieser in dieser Sicherheitsempfehlung beschriebenen Sicherheitslücken bekannt.

- 54084

AMD AMD, März 2025

Supermicro sich des von Google® gemeldeten Sicherheitsproblems bewusst, das alsAMD Signature Verification Vulnerability“ (Sicherheitslücke bei der Überprüfung von AMD-Mikrocode-Signaturen) bekannt ist. Dieses Problem wird durch eine Schwachstelle im Algorithmus zur Überprüfung von Signaturen verursacht und könnte es einem Angreifer mit Administratorrechten ermöglichen, beliebige CPU-Mikrocode-Patches zu laden.

- 36347

Intel Platform Update (IPU) Update 2025.1, Februar 2025

Dieses Update gilt für die X11-, X12- und X13-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-01139 - 2025.1 IPU - Hinweis zur UEFI-Firmware

- INTEL-SA-01152 - 2025.1 IPU - Hinweise zur Intel® Chipsatz-Firmware

- INTEL-SA-01213 - 2025.1 IPU - Intel® SGX Hinweis

- INTEL-SA-01228 - 2025.1 IPU - Hinweis auf Intel® Core™ Prozessoren der 13. und 14.

AMD , Februar 2025

Dieses Update gilt für die Produktfamilien H12 und H13, die von AMD EPYC™ Prozessoren der 1.

- AMD - Sicherheitslücken im AMD - Februar 2025

- AMD - Sicherheitslücken in AMD - Februar 2025

AMD AMD, Februar 2025

Supermicro sich der von Eclypsium gemeldeten Sicherheitslücke im System Management Mode (SMM) im UEFI-Modul „AmdPlatformRasSspSmm“ bewusst, das von mehreren AMD unterstützt wird. Dieses Problem betrifft AMD der 2. Generation sowie Produkte der Generationen H11 und H12.

- 21924

AMD AMD, Februar 2025

Supermicro sich der beiden von Quarkslab gemeldeten Sicherheitslücken in den UEFI-Modulen AmdPspP2CmboxV2 und AmdCpmDisplayFeatureSMM bewusst, die von mehreren AMD unterstützt werden und es Angreifern ermöglichen könnten, Code im SMM (System Management Mode) auszuführen.Dieses Problem betrifft AMD der 1., 2., 3. und 4. Generation sowie Produkte der Generationen H11, H12 und H13.

- 0179

- 21925

AMD AMD, Februar 2025

Supermicro sich der Sicherheitslücken in der Power Management Firmware (PMFW) und AMD Management Unit (SMU) bewusst. Dieses Problem betrifft das Produkt AMD MI300X H13DSG-OM.

- 21927

- 21935

- 21936

AMD AMD, Februar 2025

Supermicro sich der Sicherheitslücken in der Power Management Firmware (PMFW) und AMD Management Unit (SMU) bewusst. Dieses Problem betrifft das Produkt AMD MI300X H13DSG-OM.

- 21971

- 20508

AMD AMD, Februar 2025

Supermicro sich der von Google® gemeldeten Sicherheitslücke bewusst, bei der ein Angreifer mit Administratorrechten eine Schwachstelle im Signaturprüfungsalgorithmus ausnutzen und beliebige CPU-Mikrocode-Patches laden kann, was zum Verlust des SEV-basierten Schutzes eines vertraulichen Gastes führen kann.

- 56161

Sicherheitslücke in der Supermicro IPMI-Firmware, Januar 2025

Bei ausgewählten Supermicro wurden mehrere Sicherheitsprobleme entdeckt. Diese Probleme betreffen die Supermicro -Firmware.

- 10237

- 10238

- 10239

AMD AMD, Dezember 2024

Supermicro des Sicherheitsproblems bewusst, bei dem es möglich sein könnte, SPD-Metadaten (Serial Presence Detect) zu ändern, um ein angeschlossenes Speichermodul größer erscheinen zu lassen, als es ist, was zu Speicheradress-Aliasing führen kann. Dieses Problem betrifft AMD der 3. und 4. Generation sowie Motherboards. Diese Schwachstelle betrifft das BIOS in Supermicro und H13-Produkten.

- 21944

Sicherheitslücke in der Supermicro IPMI-Firmware, „Terrapin“, Oktober 2024

In ausgewählten Supermicro wurde ein Sicherheitsproblem entdeckt. Die Terrapin-Sicherheitslücke ermöglicht es einem Angreifer, sichere Signaturalgorithmen herunterzustufen und bestimmte Sicherheitsmaßnahmen zu deaktivieren. Der Terrapin-Angriff erfordert einen aktiven Man-in-the-Middle-Angreifer.

- 48795

BIOS-Schwachstellen, September 2024

Supermicro zwei potenzielle Schwachstellen in der BIOS-Firmware bekannt. Diese Schwachstellen könnten es einem Angreifer ermöglichen, in den SMRAM zu schreiben und den RIP/EIP zu kapern. Sie betreffen Supermicro in der Denverton-Plattform. Supermicro keine öffentlichen Bekanntmachungen oder böswilligen Verwendungen dieser in diesem Hinweis beschriebenen Schwachstellen bekannt.

- 8738

- 44075

Intel Platform Update (IPU) Update 2024.3, August 2024

Dieses Update gilt für die X11-, X12- und X13-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-01038 - 2024.2 IPU - Intel® Core™ Ultra Processor Stream Cache Hinweis

- INTEL-SA-01046 - 2024.2 IPU - Hinweise zum Stream-Cache von Intel® Prozessoren

- INTEL-SA-00999 - 2024.3 IPU - Hinweise zur Intel® Chipsatz-Firmware

- INTEL-SA-01083 - 2024.3 IPU - Hinweis zum SMI-Übertragungsmonitor

- INTEL-SA-01100 - 2024.3 IPU - Hinweis auf Intel® Xeon®-Prozessor

- INTEL-SA-01118 - 2024.3 IPU - 3. Generation Intel® Xeon® Scalable-Prozessor Hinweis

- INTEL-SA-01103 - 2024.3 IPU - Hinweise zur RAPL-Schnittstelle von Intel® Prozessoren

AMD , August 2024

Dieses Update gilt für die Produktfamilien H11, H12 und H13, die mit AMD EPYC™ Prozessoren der ersten, zweiten, dritten und vierten Generation ausgestattet sind. Dieses Update gilt auch für Produkte der Familien M11/M12 und H13, die mit Ryzen™ Threadripper™-Prozessoren betrieben werden. Potenzielle Schwachstellen in verschiedenen Plattformkomponenten wurden entdeckt und in AMD EPYC™ und AMD Ryzen™ AGESA™ PI-Paketen entschärft.

- AMD - Sicherheitslücken im AMD - August 2024

- AMD - Sicherheitslücken in AMD - August 2024

AMD AMD, August 2024

Supermicro der Sicherheitslücke bewusst, durch die ein Angreifer mit Root-Zugriff die Konfiguration des System Management Mode (SMM) auch dann ändern kann, wenn SMM Lock aktiviert ist. Dieses Problem betrifft AMD der 1., 2., 3. und 4. Generation sowie Produkte der Generationen H11, H12 und H13.

- 31315

AMD AMD, August 2024

Supermicro des Sicherheitsproblems bewusst, bei dem ein bösartiger Hypervisor möglicherweise den Speicher einer Secure Encrypted Virtualization–Secure Nested Paging (SEV-SNP)-Gast-VM entschlüsseln kann, nachdem diese außer Betrieb genommen wurde. Dieses Problem betrifft AMD der 3. und 4. Generation sowie Motherboards. Diese Schwachstelle betrifft das BIOS in Supermicro und H13-Produkten.

- 31355

- 21978

- 21980

PKFAIL: Sicherheitslücke in der Supermicro -Firmware Supermicro , Juli 2024

Supermicro das als „PKFAIL” bekannte Sicherheitsproblem behoben. Diese neue Sicherheitslücke könnte es böswilligen Akteuren ermöglichen, komplexe Bedrohungen auf Firmware-Ebene über ein Betriebssystem zu starten. Es wurde festgestellt, dass einige Supermicro unsichere Plattformschlüssel (PK) verwendeten, die die Vertrauensbasis für das BIOS darstellen. Diese unsicheren Schlüssel wurden von American Megatrends International (AMI) generiert und Supermicro als Referenzbeispiel zur Verfügung gestellt.

Details anzeigenOpenSSH "regreSSHion" Sicherheitslücke, Juli 2024

In der BMC-Firmware ausgewählter Supermicro wurde eine Sicherheitslücke mit der kritischen Signal-Handler-Race-Condition in OpenSSH entdeckt, die als „regreSSHion“ bekannt ist. Diese Sicherheitslücke kann zu einer nicht authentifizierten Remote-Code-Ausführung (RCE) mit Root-Rechten führen.

- 6387

BIOS-Schwachstellen, Juli 2024

Supermicro sich potenzieller Schwachstellen in der BIOS-Firmware bewusst. Diese Schwachstellen betreffen ausgewählte X11-Motherboards. Supermicro keine öffentlichen Bekanntmachungen oder böswilligen Verwendungen dieser in diesem Hinweis beschriebenen Schwachstellen bekannt.

- 36432

- 36433

- 36434

Sicherheitslücke in der Supermicro IPMI-Firmware, Juli 2024

Bei bestimmten Supermicro wurde ein Sicherheitsproblem entdeckt. Dieses Problem betrifft die Webserver-Komponente ihres BMC. Diese potenzielle Schwachstelle im Supermicro könnte auf einen Pufferüberlauf in der Funktion „GetValue” der Firmware zurückzuführen sein, der durch eine fehlende Überprüfung des Eingabewerts verursacht wird.

- 36435

AMD AMD, Juni 2024

Supermicro sich der potenziellen Schwachstelle in den AMD Schutzfunktionen bewusst. Dieses Problem betrifft Motherboards mit AMD der 1., 2. und 3. Generation. Diese Schwachstelle betrifft das BIOS in Supermicro und H12-Produkten.

- 23829

AMD AMD, Mai 2024

Supermicro bekannt, dass die Speicherleck-Sicherheitslücken im AMD (Drive Execution Environment) in Server- und Client-Desktop- sowie mobilen APUs/CPUs es einem Benutzer mit hohen Berechtigungen ermöglichen könnten, an sensible Informationen zu gelangen. Dieses Problem betrifft AMD der 3. Generation. Motherboards. Diese Sicherheitslücke betrifft das BIOS in Supermicro .

- 20594

- 20597

Intel Platform Update (IPU) Update 2024.2, Mai 2024

Dieses Update gilt für die X13-Produktfamilie, die von Intel Xeon® und anderen Intel-Prozessoren angetrieben wird. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-01036 - 2024.2 IPU - Intel® TDX Modul Software-Hinweis

- INTEL-SA-01051 - 2024.2 IPU - Hinweise zu Intel® Prozessoren

- INTEL-SA-01052 - 2024.2 IPU - Intel® Core™ Ultra Hinweis

Sicherheitslücken in der Supermicro -Firmware, April 2024

In ausgewählten Supermicro wurden mehrere Sicherheitslücken entdeckt. Diese Probleme (Cross-Site-Scripting und Befehlsinjektion) können sich auf die Webserver-Komponente von Supermicro IPMI (Web UI) auswirken. Um diese potenziellen Sicherheitslücken zu beheben, wurde eine aktualisierte BMC-Firmware entwickelt.

- SMC-2024010010 (CVE: CVE-2024-36430)

- SMC-2024010011 (CVE: CVE-2024-36431)

- SMC-2024010012 (CVE: CVE-2023-33413)

Intel Platform Update (IPU) Update 2024.1 und INTEL-TA-00986, März 2024

Dieses Update gilt für die X11-, X12- und X13-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00898 - 2024.1 IPU - Intel® Atom® Prozessor Hinweis

- INTEL-SA-00923 - 2024.1 IPU - Intel® Chipsatz-Software und SPS-Hinweis

- INTEL-SA-00929 - 2024.1 IPU - BIOS-Hinweis

- INTEL-SA-00950 - 2024.1 IPU OOB - Hinweise zu Intel® Prozessoren

- INTEL-SA-00960 - 2024.1 IPU - Hinweis auf Intel® Xeon®-Prozessor

- INTEL-SA-00972 - 2024.1 IPU - Hinweis auf Intel®-Prozessor-Bussperre

- INTEL-SA-00982 - 2024.1 IPU - Hinweis auf Intel® Prozessor-Rückkehrprognosen

- INTEL-SA-00986 - Hinweis auf Intel® Xeon® Prozessoren der 4.

- INTEL-SA-01045 - 2024.1 IPU OOB - Hinweis auf Intel® Xeon® D-Prozessor

AMD AMD, Februar 2024

Supermicro sich der Sicherheitslücken AMD bewusst. Dieses Problem betrifft AMD AMD der 1., 2., 3. und 4. Generation. Diese Sicherheitslücke betrifft Supermicro H11-, H12- und H13-Motherboards Supermicro .

- 20576

- 20577

- 20579

- 20587

AMD AMD, Februar 2024

Supermicro sich der SEV-SNP-Firmware-Sicherheitslücken bewusst. Dieses Problem betrifft AMD der 3. und 4. Generation. Diese Sicherheitslücke betrifft Supermicro H12- und H13-Motherboards Supermicro .

- 31346

- 31347

PixieFAIL Sicherheitslücke, Januar 2024

Supermicro sich einer potenziellen Sicherheitslücke namens „PixieFAIL“ in der BIOS-Firmware bewusst. Im TCP/IP-Stack (NetworkPkg) von Tianocore EDKII, einer Open-Source-Implementierung von UEFI, wurden mehrere Sicherheitslücken entdeckt. Diese neun Sicherheitslücken können, wenn sie über das Netzwerk ausgenutzt werden, zu Remote-Code-Ausführung, DoS-Angriffen, DNS-Cache-Poisoning und/oder potenziellen Lecks sensibler Informationen führen. PixieFAIL betrifft Supermicro in ausgewählten X11-, X12-, H11-, H12-, H13- und R12-Produkten. Supermicro keine öffentlichen Bekanntmachungen oder böswilligen Verwendungen dieser in dieser Sicherheitsmitteilung beschriebenen Sicherheitslücken bekannt.

- 45229

- 45230

- 45231

- 45232

- 45233

- 45234

- 45235

- 45236

- 45237

LogoFAIL Sicherheitslücke, Dezember 2023

Supermicro sich einer potenziellen Sicherheitslücke namens „LogoFAIL” in der BIOS-Firmware bewusst. Eine unsachgemäße Eingabevalidierung in einer vom BIOS verwendeten Bildparser-Bibliothek kann es einem privilegierten Benutzer ermöglichen, über lokalen Zugriff eine Eskalation von Berechtigungen zu aktivieren. LogoFAIL betrifft Supermicro in ausgewählten X11-, X12-, X13-, H11-, M12- und R12-Produkten. Supermicro keine öffentlichen Bekanntmachungen oder böswilligen Verwendungen dieser in dieser Sicherheitsempfehlung beschriebenen Sicherheitslücken bekannt.

- 39538

- 39539

Sicherheitslücken in der Supermicro IPMI-Firmware, Dezember 2023

- CVE-2023-33411: IPMI BMC SSDP/UPnP Webserver Directory Traversal und iKVM Zugriff ermöglicht den Neustart des BIOS

- CVE-2023-33412: IPMI BMC administrative Web-Schnittstelle virtuelle Floppy/USB Remote-Befehlsausführung

- CVE-2023-33413: IPMI BMC-Geräte verwenden hartkodierte Verschlüsselungsschlüssel für Konfigurationsdateien, die es dem Angreifer ermöglichen, ein bösartiges Konfigurationsdateipaket zu erstellen und hochzuladen, um eine Remote-Befehlsausführung zu erreichen.

AMD AMD

Supermicro sich der Sicherheitslücke in der AMD bewusst. Dieses Problem betrifft AMD der 1. Generation (SEV und SEV-ES), AMD der 2. Generation (SEV und SEV-ES) und AMD der 3. Generation (SEV, SEV-ES, SEV-SNP). Diese Sicherheitslücke betrifft Supermicro - und H12-Motherboards.

- 20592

Intel Platform Update (IPU) Update 2023.4 und INTEL-SA-00950, November 2023

Dieses Update gilt für die X11-, X12- und X13-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00924 - 2023.4 IPU - BIOS-Hinweis

- INTEL-SA-00950 - Hinweise zu Intel® Prozessoren

AMD , November 2023

Dieses Update gilt für die Produktfamilien H11, H12 und H13, die von AMD EPYC™ Prozessoren der 1.

- AMD - Sicherheitslücken im AMD - November 2023

- AMD - Sicherheitslücken in AMD - November 2023

Sicherheitslücken in der Supermicro IPMI-Firmware

In ausgewählten Supermicro wurden mehrere Sicherheitslücken entdeckt. Diese Probleme (Cross-Site-Scripting und Befehlsinjektion) können sich auf die Webserver-Komponente von Supermicro IPMI (Web UI) auswirken. Um diese potenziellen Sicherheitslücken zu beheben, wurde eine aktualisierte BMC-Firmware entwickelt.

- 40289

- 40284

- 40287

- 40288

- 40290

- 40285

- 40286

Variablenänderung aufgrund von Stack Overflow

In der Supermicro wurde eine potenzielle Sicherheitslücke entdeckt. Ein Angreifer könnte diese Sicherheitslücke in den Supermicro ausnutzen, indem er eine Variable manipuliert, um möglicherweise den Kontrollfluss zu kapern. Dadurch könnten Angreifer mit Kernel-Rechten ihre Rechte ausweiten und möglicherweise beliebigen Code ausführen.

- 34853

AMD AMD

Supermicro das Problem mit dem Return Address Predictor, auch bekannt als „INCEPTION“, bekannt. Dieses Problem betrifft AMD der 3. und 4. Generation. Diese Sicherheitslücke betrifft Supermicro H12- und H13-Motherboards Supermicro .

- 20569

Intel Platform Update (IPU) Update 2023.3, August 2023

Dieses Update gilt für die X11-, X12- und X13-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00783 - 2023.2 IPU - Intel® Chipsatz-Firmware-Hinweis

- INTEL-SA-00813 - 2023.2 IPU - BIOS-Hinweis

- INTEL-SA-00828 - 2023.2 IPU - Hinweise zu Intel® Prozessoren

- INTEL-SA-00836 - 2023.2 IPU - Hinweis auf Intel® Xeon® Scalable-Prozessoren

- INTEL-SA-00837 - 2023.2 IPU - Hinweise zu Intel® Xeon® Prozessoren

AMD AMD

Supermicro sich des Cross-Process-Informationslecks, auch bekannt als „Zenbleed“, bewusst. Dieses Problem betrifft AMD 7002-Prozessoren, auch bekannt als AMD 2“-Prozessoren. Diese Schwachstelle betrifft Supermicro und H12-Motherboards.

- 20593

Shell-Injektion in die SMTP-Benachrichtigungen

Eine Sicherheitslücke in bestimmten supermicro kann sich auf SMTP-Benachrichtigungskonfigurationen auswirken. Die Sicherheitslücke kann es nicht authentifizierten Angreifern ermöglichen, Benutzereingaben wie den Betreff in den Benachrichtigungseinstellungen zu kontrollieren, was zu einer beliebigen Ausführung von Code führen kann.

- 35861

Reflektierende Denial-of-Service (DoS)-Verstärkungsschwachstelle im Service Location Protocol SLP

Das Service Location Protocol (SLP) erlaubt es einem nicht authentifizierten, entfernten Angreifer, beliebige Dienste zu registrieren. Dies könnte es dem Angreifer ermöglichen, gefälschten UDP-Verkehr zu verwenden, um einen Denial-of-Service (DoS)-Angriff mit einem erheblichen Verstärkungsfaktor durchzuführen.

- 29552

Medieninformationen: Die privaten Schlüssel von Intel BootGuard OEM wurden möglicherweise kompromittiert, Mai 2023

Basierend auf der Analyse, wie Supermicro private Schlüssel Supermicro und verwendet, sind Supermicro nicht betroffen.

Intel Platform Update (IPU) Update 2023.2, Mai 2023

Dieses Update gilt für die X11-, X12- und X13-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00807 - 2023.2 IPU - BIOS-Hinweis

AMD , Mai 2023

Dieses Update gilt für die Produktfamilien H11, H12 und H13, die mit AMD EPYC™ Prozessoren der ersten, zweiten, dritten und vierten Generation ausgestattet sind. Dieses Update gilt auch für Produkte der M12-Familie, die von Ryzen™ Threadripper™-Prozessoren angetrieben werden. Potenzielle Schwachstellen in verschiedenen Plattformkomponenten wurden entdeckt und in AMD EPYC™ und AMD Ryzen™ AGESA™ PI-Paketen entschärft.

- AMD - Sicherheitslücken im AMD - Mai 2023

- AMD - Sicherheitslücken in AMD - Mai 2023

SuperDoctor5 Beratung, März 2023

Forscher haben eine Schwachstelle in Supermicro (SD5) entdeckt, die es jedem authentifizierten Benutzer der Webschnittstelle ermöglichen könnte, aus der Ferne beliebige Befehle auf dem System auszuführen, auf dem SuperDoctor5 (SD5) installiert ist.

- 26795

Intel Platform Update (IPU) Update 2023.1, Februar 2023

Dieses Update gilt für die X11-, X12- und X13-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00700 - 2023.1 IPU - Intel® Atom® und Intel® Xeon® Skalierbare Prozessoren Hinweis

- INTEL-SA-00717 - 2023.1 IPU - BIOS-Hinweis

- INTEL-SA-00718 - 2023.1 IPU - Intel® Chipsatz-Firmware-Hinweis

- INTEL-SA-00730 - 2023.1 IPU - 3. Generation Intel® Xeon® Scalable Prozessoren Hinweis

- INTEL-SA-00738 - 2023.1 IPU - Hinweise zu Intel® Xeon® Prozessoren

- INTEL-SA-00767 - 2023.1 IPU - Hinweise zu Intel® Prozessoren

Spannungsreglermodul (VRM) und Inter-Integrated Circuit (I²C) Über-/Unterspannungen, Januar 2023

Forscher haben eine Schwachstelle im Board Management Controller (BMC) identifiziert, die dazu führen kann, dass Spannungsänderungen außerhalb des spezifizierten Betriebsbereichs für die CPU liegen und somit normale Berechnungen beeinträchtigen.

- 43309

AMD , Januar 2023

Dieses Update gilt für die H11- und H12-Produktfamilien mit AMD EPYC™-Prozessoren der ersten, zweiten, dritten und vierten Generation. Dieses Update gilt auch für Produkte der M12-Familie, die mit Ryzen™ Threadripper™-Prozessoren betrieben werden. Potenzielle Schwachstellen in verschiedenen Plattformkomponenten wurden entdeckt und in AMD EPYC™ und AMD Ryzen™ AGESA™ PI-Paketen entschärft.

- AMD - Sicherheitslücken in AMD - Januar 2023

- AMD - Sicherheitslücken in AMD - Januar 2023

Intel Platform Update (IPU) Update 2022.3, November 2022

Dieses Update gilt für die X11- und X12-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00610 - 2022.3 IPU - Hinweise zur Intel® Chipsatz-Firmware

- INTEL-SA-00668 - 2022.2 IPU - BIOS-Hinweis

OpenSSL-Beratung, November 2022

OpenSSL-Versionen von 3.x bis 3.0.6 sind anfällig für eine schwerwiegende Sicherheitslücke, die zu Abstürzen oder unerwartetem Verhalten führen kann. Supermicro sind von dieser OpenSSL-Sicherheitslücke nicht betroffen.

- 3786

- 3602

Microsoft Windows Secure Boot-Umgehung, August 2022

Forscher haben mehrere Schwachstellen in den Bootloadern von Drittanbietern von Microsoft identifiziert, die alle Computersysteme mit x64 UEFI Secure Boot betreffen können.

- 34301

- 34302

- 34303

Intel Platform Update (IPU) Update 2022.2, August 2022

Dieses Update gilt für die X11- und X12-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00657 - 2022.2 IPU - Hinweise zu Intel® Prozessoren

- INTEL-SA-00669 - 2022.2 IPU - Intel® Chipsatz-Firmware-Hinweis

- INTEL-SA-00686 - 2022.2 IPU - BIOS-Hinweis

Intel Platform Update (IPU) Update 2022.1, Juni 2022

Dieses Update gilt für die X10-, X11- und X12-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00601 - 2022.1 IPU - BIOS-Hinweis

- INTEL-SA-00613 - 2022.1 IPU - Intel® Boot Guard und Intel® TXT Hinweis

- INTEL-SA-00614 - 2022.1 IPU - Intel® SGX Hinweis

- INTEL-SA-00615 - 2022.1 IPU - Hinweis auf veraltete Daten bei Intel® Prozessoren MMIO

- INTEL-SA-00616 - 2022.1 IPU - Intel® Xeon Hinweis

- INTEL-SA-00617 - 2022.1 IPU - Hinweise zu Intel® Prozessoren

AMD Sicherheitsschwachstellen, Mai 2022

Dieses Update gilt für die H11- und H12-Produktfamilien mit AMD EPYC™-Prozessoren der ersten, zweiten und dritten Generation. Dieses Update gilt auch für Produkte der M12-Familie, die mit Ryzen™ Threadripper™-Prozessoren betrieben werden. Potenzielle Schwachstellen in verschiedenen Plattformkomponenten wurden entdeckt und in AMD EPYC™ und AMD Ryzen™ AGESA™ PI-Paketen entschärft.

- AMD - Sicherheitslücken im AMD - Mai 2022

- AMD - Sicherheitslücken in AMD - Mai 2022

Intel Platform Update (IPU) Update 2021.2, Februar 2022

Dieses Update gilt für die X10-, X11- und X12-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00470 - 2021.2 IPU - Intel® Chipsatz-Firmware-Hinweis

- INTEL-SA-00527 - 2021.2 IPU - BIOS-Hinweis

- INTEL-SA-00532 - 2021.2 IPU - Intel® Prozessor Haltepunkt-Kontrollfluss-Hinweis

- INTEL-SA-00561 - 2021.2 IPU - Hinweise zu Intel® Prozessoren

- INTEL-SA-00589 - 2021.2 IPU - Hinweis auf Intel Atom®-Prozessor

SupermicroReaktion auf die Apache Log4j-Sicherheitslücke

Supermicro der Gefahr bewusst und schließt sich der Branche an, um die durch das hochprioritäre Problem CVE-2021-44228 (Apache Log4j 2), auch bekannt als „Log4Shell“, das Problem CVE-2021-45046 (Apache Log4j 2) und das Problem CVE-2021-45105 (Apache Log4j 2). Supermicro sich auch der Probleme CVE-2021-4104 und CVE-2019-17571 für Apache Log4j 1.2 bewusst.

Supermicro meisten Supermicro sind von diesen fünf Sicherheitslücken nicht betroffen. Die einzige betroffene Anwendung ist Supermicro Manager (SPM). Das Problem wird in einer neuen Version von Supermicro Manager (SPM) behoben, deren Veröffentlichung so schnell wie möglich erfolgen soll. SPM wird mit Log4j Version 2.17.0 ausgeliefert.

Log4j 2

- 44228

- 45046

- 45105

Log4j 1.2

- 17571

- 4104

Intel Platform Update (IPU) Update 2021.2, November 2021

Dieses Update gilt für die X10-, X11- und X12-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00528 - 2021.2 IPU - Intel® Atom® Prozessor Hinweis

- INTEL-SA-00562 - 2021.1 IPU - BIOS-Referenzcode-Hinweis

AMD , November 2021

Dieses Update gilt für die Produktfamilien H11 und H12, die von AMD EPYC™ Prozessoren der 1. Potenzielle Schwachstellen in verschiedenen Plattformkomponenten wurden entdeckt und in AMD EPYC™ AGESA™ PI-Paketen entschärft.

- AMD - Sicherheitslücken in AMD - November 2021

Intel-Sicherheitshinweis Intel-SA-00525, Juli 2021

- INTEL-SA-00525 - Intel BSSA (BIOS Shared SW Architecture) DFT-Hinweis

Die Sicherheitsempfehlung Intel-SA-00525 hat keine Auswirkungen auf Supermicro .

Details anzeigenIntel Platform Update (IPU) Update 2021.1, Juni 2021

Dieses Update gilt für die X10-, X11- und X12-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00442 - 2021.1 IPU - Intel VT-d Hinweis

- INTEL-SA-00459 - 2021.1 IPU - Intel-CSME-SPS-TXE-DAL-AMT-Advisory

- INTEL-SA-00463 - 2021.1 IPU - BIOS-Hinweis

- INTEL-SA-00464 - 2021.1 IPU - Hinweise zu Intel-Prozessoren

- INTEL-SA-00465 - 2021.1 IPU - Hinweise zu Intel-Prozessoren

SupermicroReaktion auf die Trickboot-Sicherheitslücke, März 2021

Supermicro sich des Trickboot-Problems bewusst, das nur bei einer Untergruppe der X10 UP-Motherboards auftritt. Supermicro eine Abhilfemaßnahme für diese Sicherheitslücke bereitstellen.

TrickBoot ist eine neue Funktion innerhalb des TrickBot-Malware-Toolsets, die Schwachstellen aufspürt und es Angreifern ermöglicht, das BIOS des Geräts zu lesen, zu schreiben oder zu löschen.

Mehr lesenBIOS erkennt GRUB2-Bootloader-Schwachstelle im Linux-Betriebssystem, November 2020

In GRUB2 vor Version 2.06 wurde eine Schwachstelle gefunden. Ein Angreifer kann den GRUB2-Fehler ausnutzen, um den GRUB-Verifizierungsprozess zu missbrauchen und zu manipulieren. Das BIOS erkennt diesen Zustand und bricht den Bootvorgang mit einer Fehlermeldung ab.

- 10713

Intel Platform Update (IPU) Update 2020.2, November 2020

Dieses Update gilt für die X10-, X11- und X12-Produktfamilien, die von Intel Xeon®- und anderen Intel-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00358 - 2020.2 IPU - BIOS-Hinweis

- INTEL-SA-00391 - 2020.2 IPU - Intel® CSME, SPS, TXE und AMT Hinweis

- INTEL-SA-00389 - 2020.2 IPU - Intel® RAPL Hinweis

- INTEL-SA-00390 - Hinweis auf Intel BIOS-Plattform-Beispielcode

Intel Monthly September Security Update, September 2020

Dieses Update gilt für die X11- und X12-Produktfamilien, die von Intel Core®-Prozessoren angetrieben werden. Das Intel Monthly September Security Update kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

Bitte beachten Sie, dass die X10-Produktfamilie von dieser Ankündigung nicht betroffen ist.

- Intel-SA-00404 - Hinweis auf Intel® AMT und Intel® ISM

Intel Platform Update (IPU) Update 2020.1, Juni 2020

Dieses Update gilt für die X10- und X11-Produktfamilien, die von Intel Xeon®-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- Intel-SA-00295 - Hinweise zu Intel® CSME, SPS, TXE, AMT und DAL

- Intel-SA-00320 - Hinweis zur Datenabtastung von Spezialregisterpuffern

- Intel-SA-00322 - 2020.1 IPU BIOS Hinweis

- Intel-SA-00329 - Hinweis auf Datenlecks bei Intel® Prozessoren

- Intel-SA-00260 - (aktualisierte) Intel® Prozessor-Grafik 2019.2 QSR Update-Beratung

Los 9 der ErP-Konformität (Ökodesign)

Die Lot-9-Vorschriften sind eine neue Reihe von Produktstandards, die sich mit Datenspeichergeräten wie Servern auf Unternehmensebene befassen. Erfahren Sie, wie Supermicro die Ökodesign-Anforderungen der Europäischen Union (EU) für Server und Speicherprodukte im Rahmen der Lot 9 Compliance erfüllt.

Details anzeigenIntel Monthly February Security Update, Februar 2020

Dieses Update gilt für die X11-Produktfamilien, die von Intel Core® Prozessoren angetrieben werden. Das monatliche Intel-Sicherheitsupdate für Februar kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- Intel-SA-00307 - Eskalation von Privilegien, Denial of Service, Offenlegung von Informationen

Intel BIOS-Aktualisierung, INTEL-SA-00329, Januar 2020

- Intel-SA-00329 - Hinweis auf Datenlecks bei Intel® Prozessoren

Intel Monthly December Security Update, Dezember 2019

Dieses Update gilt für die X10- und X11-Produktfamilien, die von Intel Xeon®-Prozessoren angetrieben werden. Das monatliche Intel Sicherheitsupdate für Dezember fasst die Bereitstellung von Sicherheitsupdates zusammen, die zuvor möglicherweise einzeln bereitgestellt wurden.

- Intel-SA-00289 - Hinweis zur Änderung der Spannungseinstellungen von Intel® Prozessoren

- Intel-SA-00317 - Unerwarteter Seitenfehler in virtualisierter Umgebung Hinweis

Intel Platform Update (IPU) Update 2019.2, November 2019

Dieses Update gilt für die X10- und X11-Produktfamilien, die von Intel Xeon®-Prozessoren angetrieben werden. Intel Platform Update (IPU) kombiniert die Bereitstellung von Sicherheitsupdates, die zuvor möglicherweise einzeln bereitgestellt wurden.

- Intel-SA-00164 - Hinweis zur Intel® Trusted Execution Technology 2019.2 IPU

- Intel-SA-00219 - Intel® SGX 2019.2 mit Intel® Prozessor-Grafik-IPU Aktualisierungshinweis

- Intel-SA-00220 - Hinweise zu Intel® SGX und Intel® TXT

- Intel-SA-00240 - Hinweis auf lokale Privilegieneskalation bei Intel CPU

- Intel-SA-00241 - Intel® CSME, Server Platform Services, Trusted Execution Engine, Intel® Active Management Technology und Dynamic Application Loader 2019.2 IPU Advisory

- Intel-SA-00254 - Hinweis auf Intel® System Management Mode 2019.2 IPU

- Intel-SA-00260 - Hinweise zur Intel® Prozessor-Grafik 2019.2 IPU

- Intel-SA-00270 - Hinweis zum asynchronen Abbruch von TSX-Transaktionen

- Intel-SA-00271 - Technischer Hinweis zur Spannungsmodulation

- Intel-SA-00280 - Hinweis auf BIOS 2019.2 IPU

BMC/IPMI Update für Sicherheitslücken 3. September 2019

Forscher haben mehrere sicherheitsrelevante Probleme bei der Virtual Media-Funktion von Supermicro identifiziert, die ein BMC-Firmware-Update erfordern, um behoben zu werden.

CVE-2019-16649

CVE-2019-16650

AMD Sicherheitsschwachstelle: Secure Encrypted Virtualization - Ungültige ECC-Kurvenpunkte (SEV ECC) im Linux-Betriebssystem - Sicherheitslücke

9836

Details anzeigenIntel-Sicherheitslücke in Bezug auf Rowhammer-ähnliche Angriffe, durch die Informationen aus bestimmten DRAM-Modulen entweichen können

Intel-SA-00247 (CVE-2019-0174)

Details anzeigenIntel Quarterly Security Release (QSR) Update 2019.1, Mai 2019

Dieses Update gilt für die X8-, X9-, X10- und X11-Produktfamilien, die von Intel Xeon®-Prozessoren angetrieben werden. Quarterly Security Release (QSR) fasst die Bereitstellung von Sicherheitsupdates zusammen, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00213 (CVE-2019-0089, CVE-2019-0090, CVE-2019-0086, CVE-2019-0091, CVE-2019-0092, CVE-2019-0093, CVE-2019-0094, CVE-2019-0096, CVE-2019-0097, CVE-2019-0098, CVE-2019-0099, CVE-2019-0153, CVE-2019-0170)

- INTEL-SA-00223 BIOS nicht betroffen

- INTEL-SA-00233(CVE-2018-12126, CVE-2018-12127, CVE-2018-12130, CVE-2019-11091)

BIOS-Updates für diese Probleme werden jetzt bereitgestellt. Die Details zu den betroffenen Produkten und den erforderlichen BIOS-Updates finden Sie unten.

Intel Quarterly Security Release (QSR) Update 2018.4, März 2019

Dieses Update gilt nur für die X11-Produktfamilie, die von Intel Xeon®-Prozessoren angetrieben wird. Quarterly Security Release (QSR) fasst die Bereitstellung von Sicherheitsupdates zusammen, die zuvor möglicherweise einzeln bereitgestellt wurden.

- INTEL-SA-00185 (CVE-2018-12188, CVE-2018-12189, CVE-2018-12190, CVE-2018-12191, CVE-2018-12192, CVE-2018-12199, CVE-2018-12198, CVE-2018-12200, CVE-2018-12187, CVE-2018-12196, CVE-2018-12185, CVE-2018-12208)

- INTEL-SA-00191 (CVE-2018-12201, CVE-2018-12202, CVE-2018-12203, CVE-2018-12205, CVE-2018-12204)

"Spoiler": Neuer Forschungsartikel über spekulative Ausführung in Intel-Prozessoren

Details anzeigenBaseboard Management Controller (BMC) Sicherheitslücken in Systemen mit den ASPEED AST2400 und AST2500 System-on-Chips (SoCs)

- 6260

Spekulative Ausführung von Spectre- und Meltdown-Seitenkanälen

- Intel SA-00115 (CVE-2018-3639, CVE-2018-3640)

- Intel-SA-00088 (CVE-2017-5715, CVE-2017-5753, CVE-2017-5754)

- Intel-SA-00161 (CVE-2018-3615, CVE-2018-3620, CVE-2018-3646)

Intel-Sicherheitslücken in Bezug auf Intel® Management Engine (ME), Intel® Server Platform Services (SPS) und Intel® Trusted Execution Engine (TXE)

- Intel-SA-00086 (CVE-2017-5705, CVE-2017-5708, CVE-2017-5711, CVE-2017-5712, CVE-2017-5706, CVE-2017-5709, CVE-2017-5707, CVE-2017-571000)

BIOS/BMC Firmware Sicherheitsupdates vor 2017

Siehe Firmware-Fixes für häufige Schwachstellen und Gefährdungen, die vor 2017 veröffentlicht wurden.

Supermicro arbeitet Supermicro mit der Sicherheitsgemeinschaft zusammen, um die Sicherheit unserer gesamten Produktpalette zu identifizieren und zu stärken. Lösungen für CVEs, die in Supermicro veröffentlicht wurden, finden Sie hier.

Details anzeigenHäufig gestellte Fragen zur Sicherheit: Kategorie "Sicherheit" wählen

Ein Produktsicherheitsproblem melden

Wenn Sie ein Sicherheitsproblem mit einem Supermicro festgestellt haben, senden Sie bitte eine E-Mail mit den folgenden Angaben ansecure@supermicro.com:

- Produktname/SKU

- Detaillierter Bericht über die Schwachstelle

- Anweisungen zur Vervielfältigung

- Alle relevanten CVEs

Bitte geben Sie keine sensiblen oder vertraulichen Informationen in E-Mails im Klartext an – verwenden Sie PGP Key, um Ihre Nachricht zu verschlüsseln. Das Supermicro Security Team wird Ihren Bericht prüfen und sich mit Ihnen in Verbindung setzen, um das Problem gemeinsam zu lösen.

Details anzeigenBleiben Sie mit Produkt-Sicherheitsupdates von Supermicro auf dem Laufenden

Abonnieren Sie noch heute

Um ein Abonnement für zukünftige Supermicro zu starten, führen Sie bitte die folgenden Schritte aus:

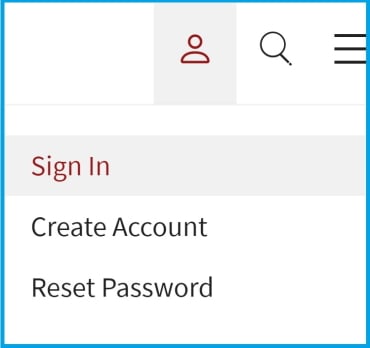

1. Gehen Sie zum oberen rechten Teil Ihres Bildschirms und melden Sie sich an oder erstellen Sie ein Single Sign-On (SSO)-Konto:

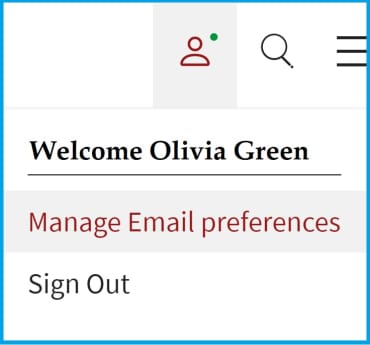

2. Wählen Sie "E-Mail-Einstellungen verwalten".

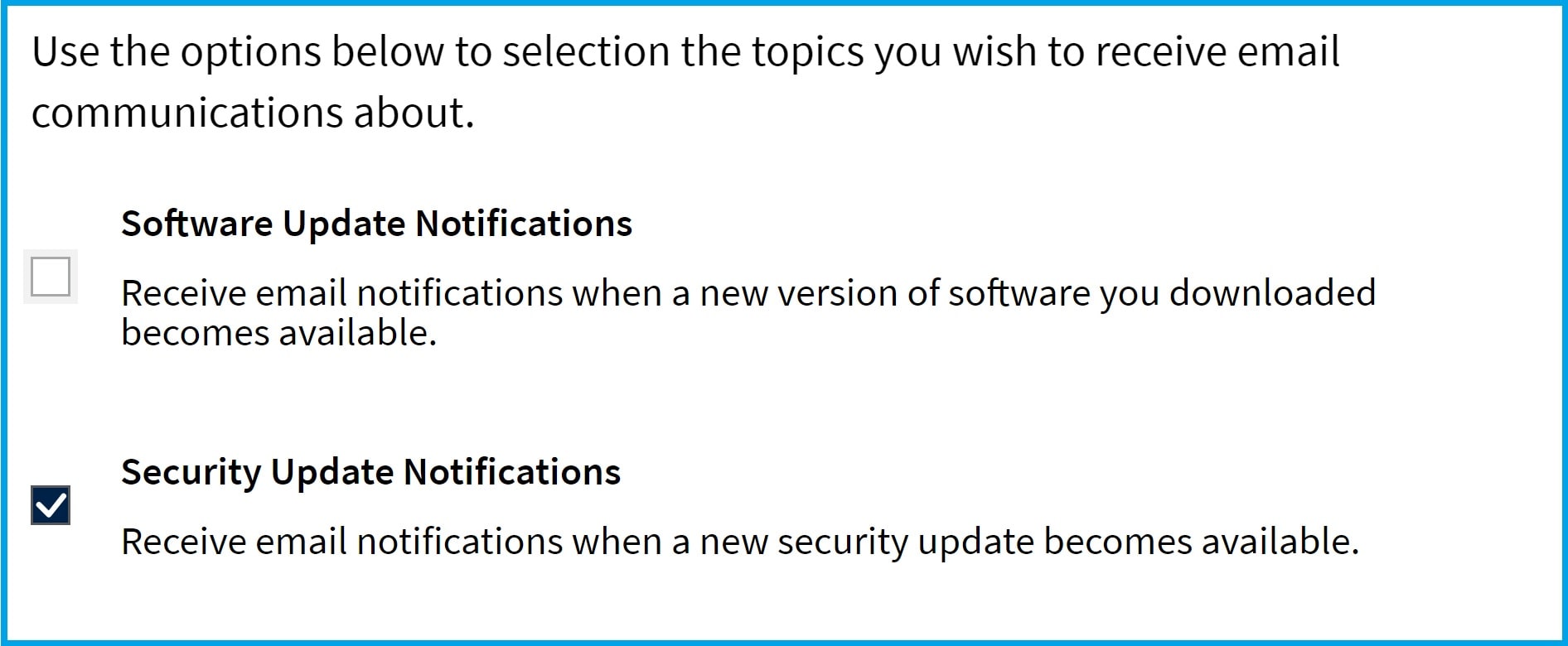

3. überprüfen Sie "Sicherheitsupdate-Benachrichtigungen".

- Datum des Inkrafttretens

- Zuletzt aktualisiert

Überblick

Bei Supermicro verpflichten wir uns, die Sicherheit und Integrität unserer Produkte und Dienstleistungen zu gewährleisten. Diese End-of-Life (EOL)-Sicherheitsrichtlinie beschreibt, wie wir Sicherheitsprobleme für Produkte handhaben, die ihren EOL-Status erreicht haben, um Transparenz zu gewährleisten und Kunden bei der Planung von Upgrades und Umstellungen zu unterstützen.

Was ist das Lebensende (EOL)?

Ein Produkt oder eine Dienstleistung gilt als EOL, wenn wir offiziell ankündigen, dass es/sie nicht mehr aktiv entwickelt, gepflegt oder verbessert wird.

Zeitplan für die Sicherheitsunterstützung

Wir wissen, dass die Umstellung von älteren Produkten Zeit braucht. Um unsere Kunden zu unterstützen:

- Sicherheitsprobleme mit kritischem (9.0 - 10.0) und hohem (7.0 - 8.9) Schweregrad werden noch drei (3) Jahre nach dem EOL-Ankündigungsdatum unterstützt.

- Während dieses Zeitraums werden wir die gemeldeten Schwachstellen bewerten und je nach Schweregrad und Auswirkung Patches oder Abhilfemaßnahmen herausgeben.

- Nach Ablauf der Dreijahresfrist werden keine weiteren Sicherheitsupdates oder Untersuchungen mehr durchgeführt.

Ausnahmen

Erweiterter Sicherheitssupport über den standardmäßigen Zeitraum von drei Jahren hinaus kann im Rahmen einer separaten Vereinbarung verfügbar sein. Bitte wenden Sie sich an Supermicro die Optionen zu besprechen.

Kontaktieren Sie uns

Bei Fragen oder Bedenken zu dieser Richtlinie wenden Sie sich bitte an unser Sicherheitsteam unter: a href="mailto:secure@supermicro.com">secure@supermicro.com